Se você carrega informações confidenciais em uma unidade USB, considere o uso de criptografia para proteger os dados em caso de perda ou roubo. Já falei sobre como criptografar seu disco rígido usando BitLocker para Windows ou FileVault para Mac, ambos recursos integrados do sistema operacional.

Para unidades USB, existem algumas maneiras de usar a criptografia nas unidades: usando BitLocker no Windows, comprando uma unidade USB criptografada por hardware de terceiros ou usando software de criptografia de terceiros.

Índice

- Método 1 – BitLocker no Windows

- Método 2 – VeraCrypt

- Método 3 – Unidades flash USB criptografadas por hardware

Neste artigo, falarei sobre os três métodos e como você pode implementá-los. Antes de entrarmos em detalhes, deve-se notar que nenhuma solução de criptografia é perfeita e garantida. Infelizmente, todas as soluções mencionadas abaixo tiveram problemas ao longo dos anos.

Falhas de segurança e vulnerabilidades foram encontradas no BitLocker, software de criptografia de terceiros e muitas unidades USB criptografadas por hardware podem ser invadidas. Então, há algum ponto em usar criptografia? Sim definitivamente. Hackear e explorar vulnerabilidades é extremamente difícil e requer muita habilidade técnica.

Em segundo lugar, a segurança está sempre sendo aprimorada e atualizações são feitas no software, firmware etc. para manter os dados seguros. Seja qual for o método escolhido, certifique-se de sempre manter tudo atualizado.

Método 1 – BitLocker no Windows

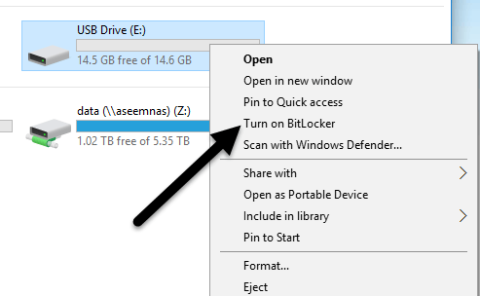

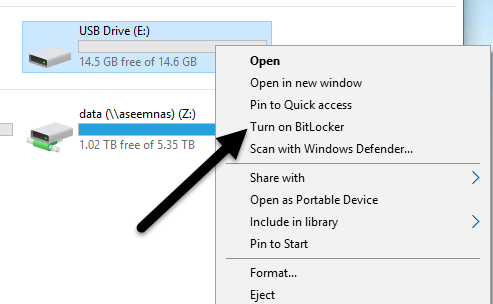

O BitLocker criptografará sua unidade USB e exigirá que uma senha seja inserida sempre que estiver conectada a um PC. Para começar a usar o BitLocker, vá em frente e conecte sua unidade USB ao seu computador. Clique com o botão direito do mouse na unidade e clique em Ativar BitLocker .

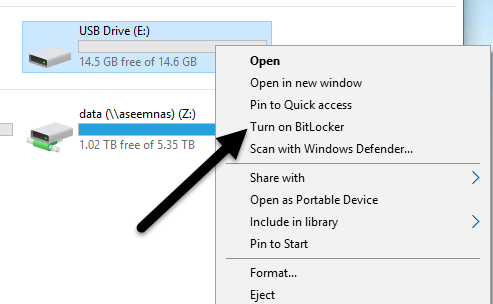

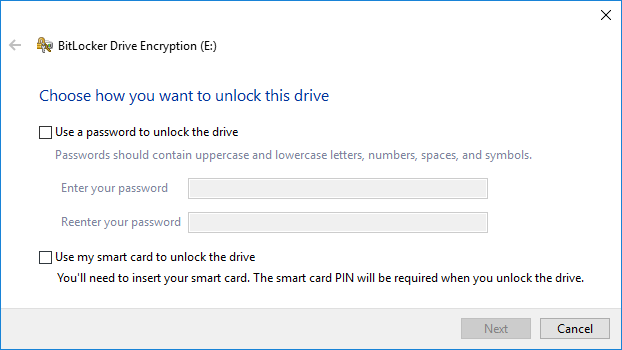

Em seguida, você terá a opção de escolher como deseja desbloquear a unidade. Você pode optar por usar uma senha, usar um cartão inteligente ou usar ambos. Para a maioria dos usuários pessoais, a opção de senha será a melhor escolha.

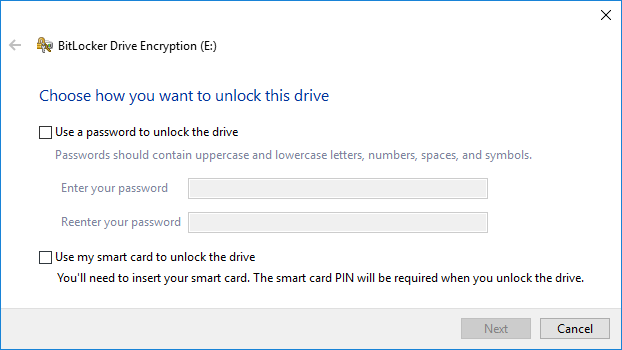

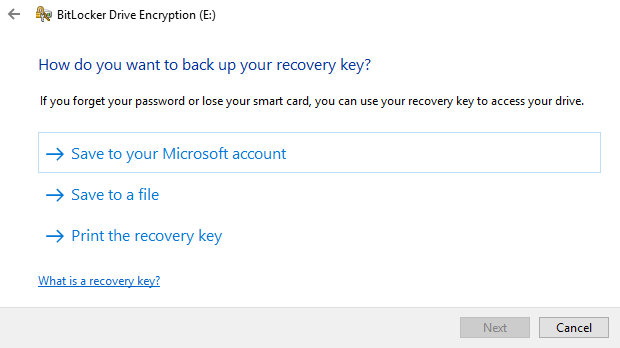

Em seguida, você precisará escolher como deseja salvar a chave de recuperação caso a senha seja esquecida.

Você pode salvá-lo em sua conta da Microsoft, salvar em um arquivo ou imprimir a chave de recuperação. Se você salvá-lo em sua conta da Microsoft, será muito mais fácil recuperar seus dados posteriormente, pois eles serão armazenados nos servidores da Microsoft. No entanto, a desvantagem é que, se a aplicação da lei quiser seus dados, a Microsoft terá que desembolsar sua chave de recuperação se houver um mandado.

Se você salvá-lo em um arquivo, certifique-se de que o arquivo esteja armazenado em algum lugar seguro. Se alguém puder encontrar facilmente a chave de recuperação, poderá acessar todos os seus dados. Você pode salvar em um arquivo ou imprimir a chave e armazená-la em um cofre de banco ou algo muito seguro.

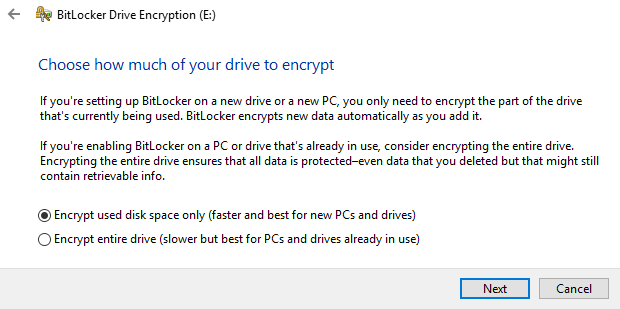

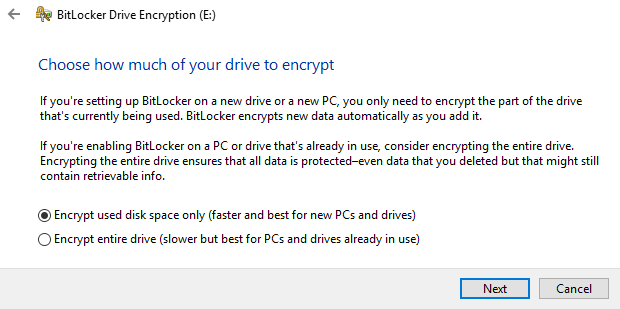

Em seguida, você precisa escolher quanto da unidade deseja criptografar. Se for novo, basta criptografar o espaço usado e ele criptografará os novos dados quando você os adicionar. Se já houver algo nele, basta criptografar toda a unidade.

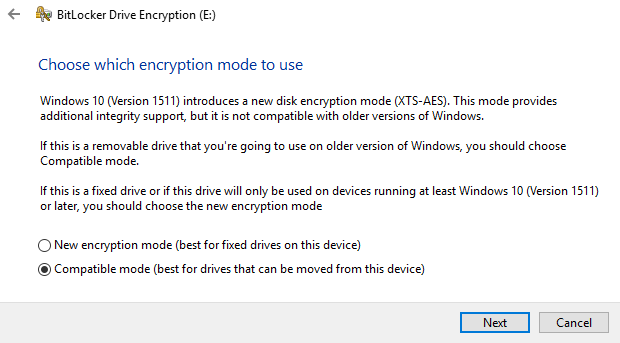

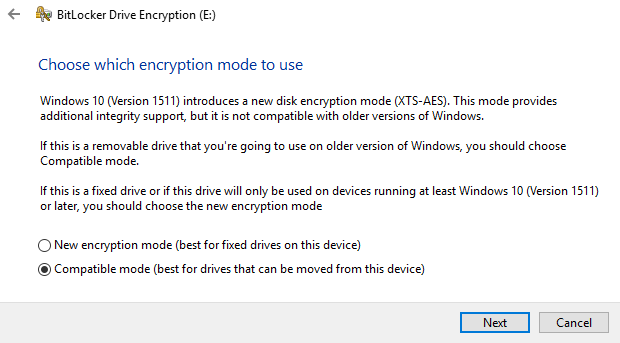

Dependendo de qual versão do Windows você está usando, você pode não ver esta tela. No Windows 10, você será solicitado a escolher entre o novo modo de criptografia ou o modo compatível. O Windows 10 possui criptografia melhor e mais forte, que não será compatível com versões anteriores do Windows. Se quiser mais segurança, vá com o novo modo, mas se precisar conectar o drive a versões mais antigas do Windows, vá com o modo compatível.

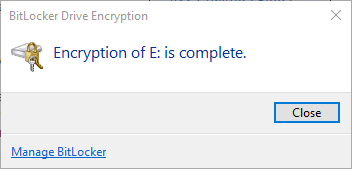

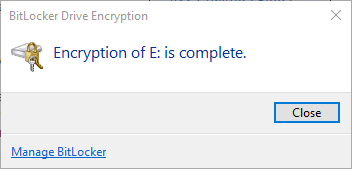

Depois disso, ele começará a criptografar a unidade. O tempo dependerá do tamanho da sua unidade e de quantos dados precisam ser criptografados.

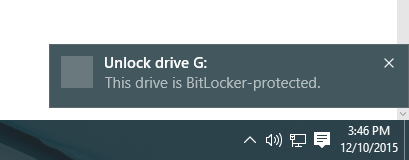

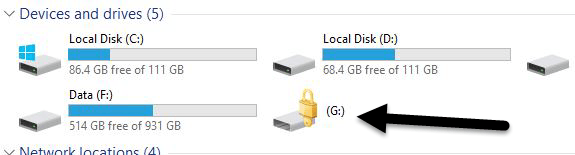

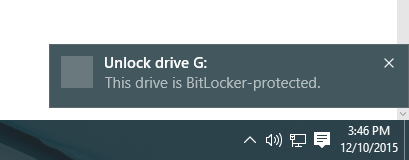

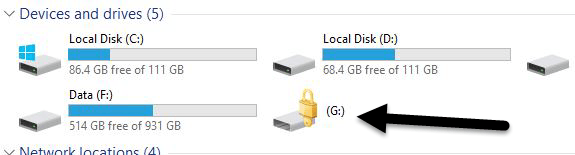

Agora, se você for para outra máquina com Windows 10 e conectar a unidade, verá uma pequena mensagem na área de notificação. Nas versões anteriores do Windows, basta acessar o Explorer.

Você também verá que o ícone da unidade tem um cadeado quando visualizar as unidades no Explorer.

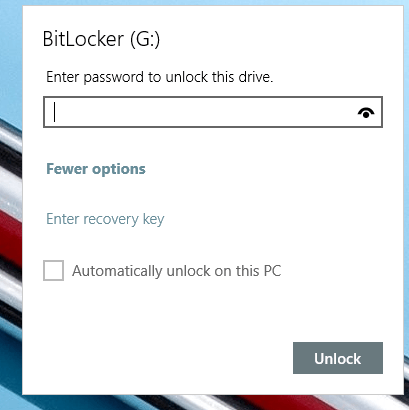

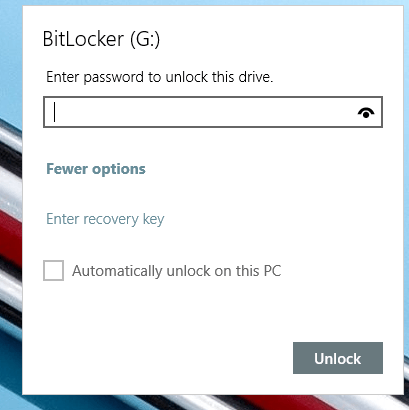

Por fim, ao clicar duas vezes na unidade para acessá-la, você será solicitado a inserir a senha. Se você clicar em Mais opções , também verá a opção de usar a chave de recuperação.

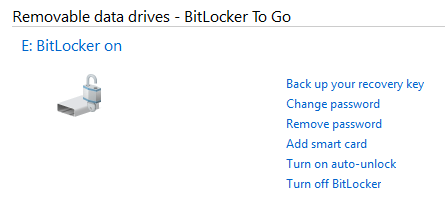

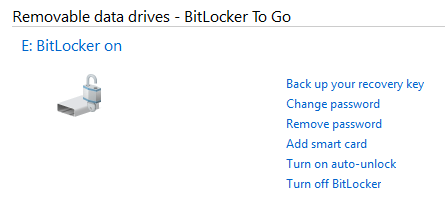

Se quiser desativar o BitLocker posteriormente, basta clicar com o botão direito do mouse na unidade e escolher Gerenciar BitLocker . Em seguida, clique em Desativar BitLocker na lista de links.

Você também pode alterar a senha, fazer backup da chave de recuperação novamente, adicionar verificação de cartão inteligente e ativar ou desativar o bloqueio automático. No geral, é uma maneira simples e segura de criptografar uma unidade flash que não requer nenhuma ferramenta de terceiros.

Método 2 – VeraCrypt

Há muitos softwares de criptografia de dados de terceiros por aí que afirmam ser seguros e protegidos, mas nenhuma auditoria foi feita para garantir a chamada qualidade. Quando se trata de criptografia, você precisa ter certeza de que o código está sendo auditado por equipes de profissionais de segurança.

O único programa que eu recomendaria neste momento seria o VeraCrypt , que é baseado no anteriormente popular TrueCrypt. Você ainda pode baixar o TrueCrypt 7.1a , que é a única versão recomendada para download, mas não está mais sendo trabalhado. O código foi auditado e, felizmente, nenhuma grande vulnerabilidade de segurança foi encontrada.

No entanto, ele tem alguns problemas e, portanto, não deve mais ser usado. O VeraCrypt basicamente pegou o TrueCrypt e corrigiu a maioria dos problemas encontrados na auditoria. Para começar, baixe o VeraCrypt e instale-o em seu sistema.

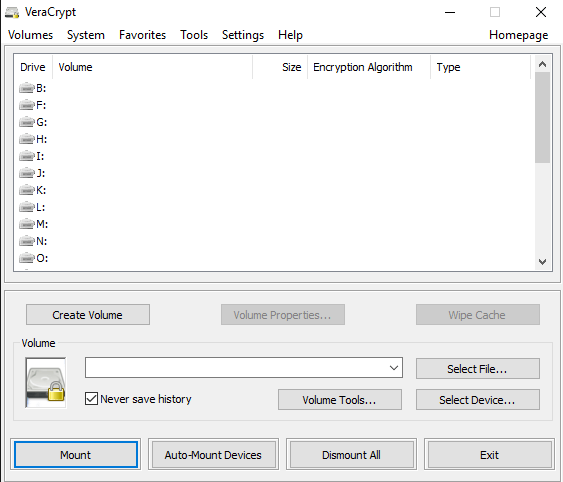

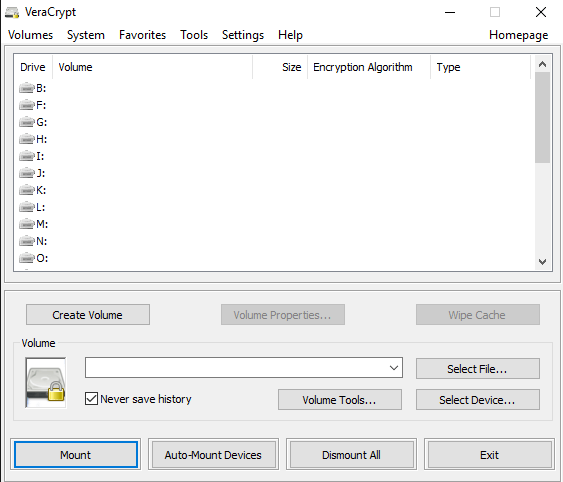

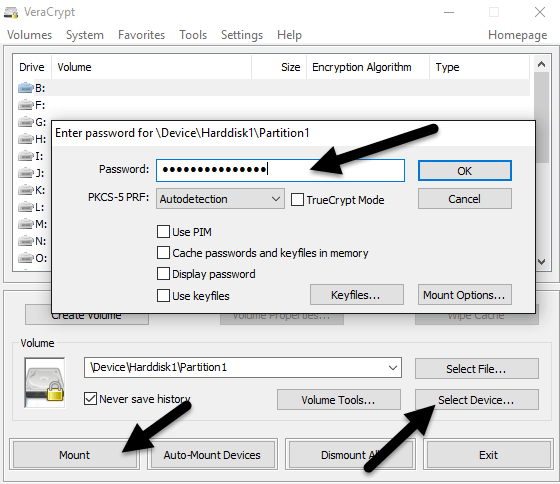

Ao executar o programa, você verá uma janela com várias letras de unidades e alguns botões. Queremos começar criando um novo volume, então clique no botão Create Volume .

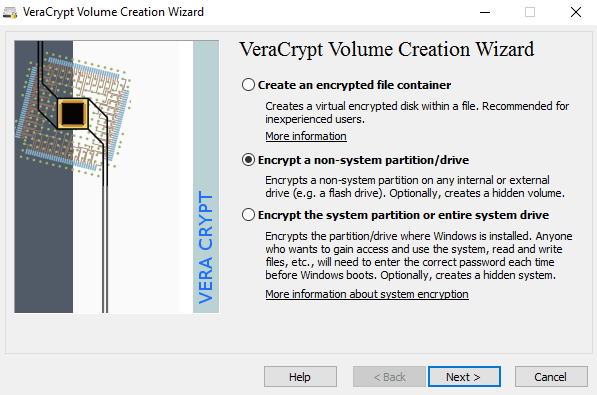

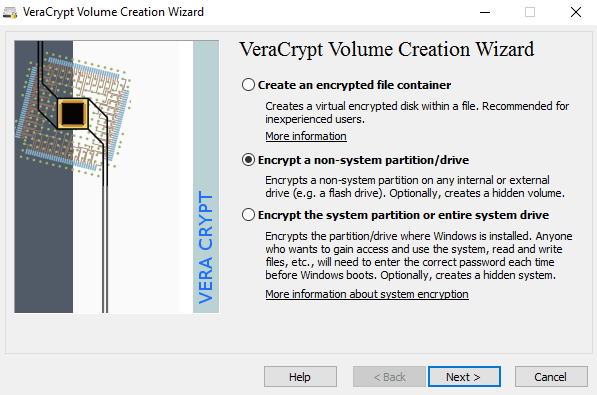

O assistente de criação de volume aparecerá e você terá algumas opções. Você pode escolher Criar um contêiner de arquivo criptografado ou Criptografar uma partição/unidade que não seja do sistema . A primeira opção criará um disco criptografado virtual armazenado em um único arquivo. A segunda opção criptografará toda a sua unidade flash USB. Com a primeira opção, você pode ter alguns dados armazenados no volume criptografado e o restante da unidade pode conter dados não criptografados.

Como só armazeno informações confidenciais em uma unidade USB, sempre criptografo a opção de unidade inteira.

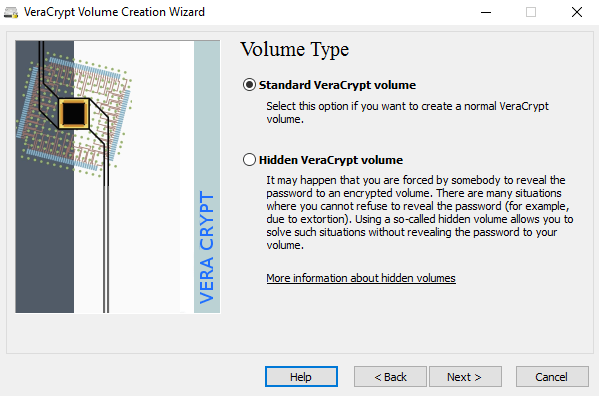

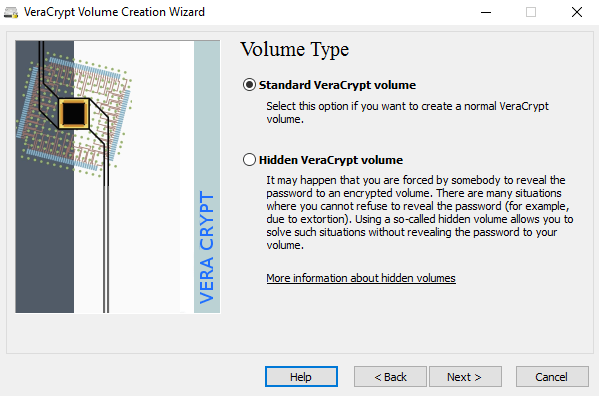

Na próxima tela, você deve escolher entre criar um volume VeraCrypt padrão ou um volume VeraCrypt oculto . Certifique-se de clicar no link para entender em detalhes a diferença. Basicamente, se você quer algo super seguro, vá com o volume oculto porque ele cria um segundo volume criptografado dentro do primeiro volume criptografado. Você deve armazenar os dados confidenciais reais no segundo volume criptografado e alguns dados falsos no primeiro volume criptografado.

Dessa forma, se alguém obrigar você a fornecer sua senha, verá apenas o conteúdo do primeiro volume, não do segundo. Não há complexidade extra ao acessar o volume oculto, você só precisa inserir uma senha diferente ao montar a unidade, então sugiro ir com o volume oculto para segurança extra.

Se você escolher a opção de volume oculto, certifique-se de escolher o modo Normal na próxima tela para que o VeraCrypt crie o volume normal e o volume oculto para você. Em seguida, você deve escolher a localização do volume.

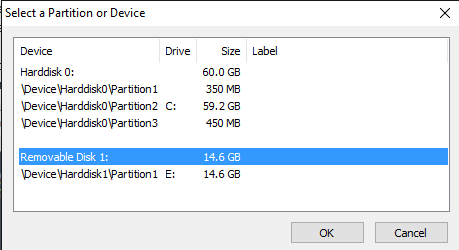

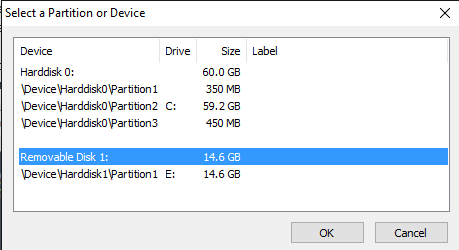

Clique no botão Selecionar dispositivo e procure seu dispositivo removível. Observe que você pode escolher uma partição ou o dispositivo inteiro. Você pode ter alguns problemas aqui porque tentar selecionar Disco removível 1 me deu uma mensagem de erro informando que os volumes criptografados só podem ser criados em dispositivos que não contêm partições.

Como meu pendrive só tinha uma partição, acabei escolhendo apenas /Device/Harddisk/Partition1 E: e funcionou bem. Se você optar por criar um volume oculto, a próxima tela definirá as opções para o volume externo.

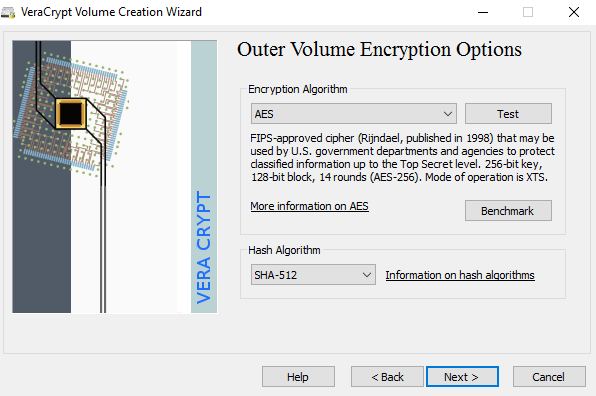

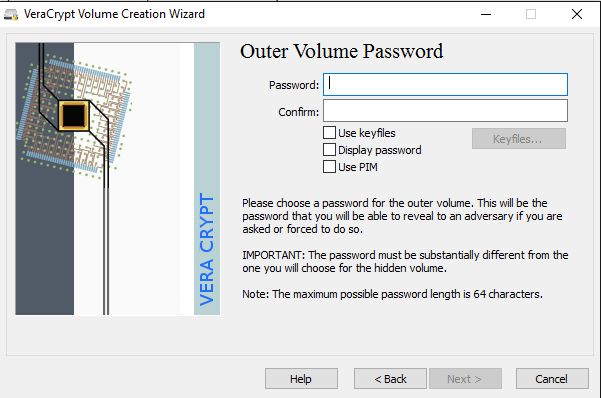

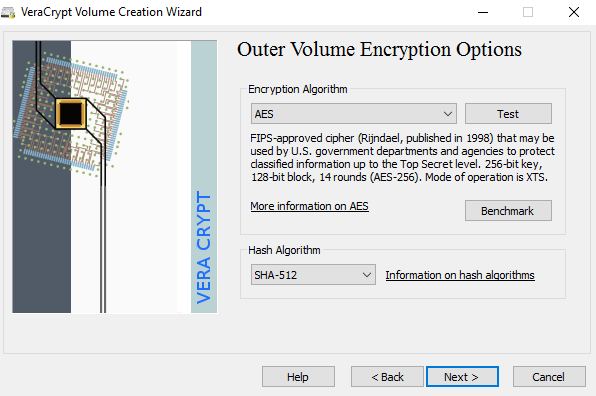

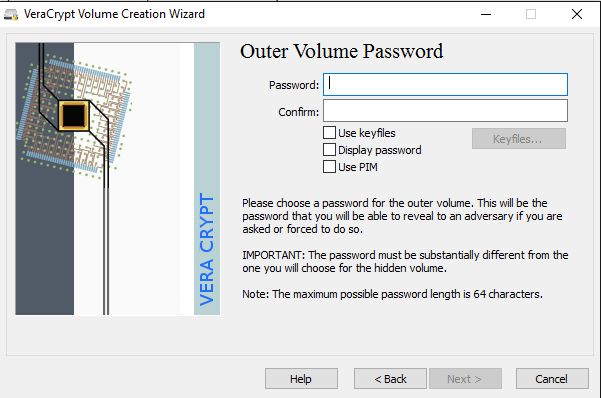

Aqui você deve escolher o algoritmo de criptografia e o algoritmo de hash. Se você não tem ideia do que significa alguma coisa, deixe-o como padrão e clique em Avançar. A próxima tela definirá o tamanho do volume externo, que será do mesmo tamanho da partição. Neste ponto, você deve inserir uma senha de volume externo.

Observe que as senhas para o volume externo e o volume oculto devem ser muito diferentes, então pense em algumas senhas boas, longas e fortes. Na próxima tela, você deve escolher se deseja suportar arquivos grandes ou não. Eles recomendam não, então escolha sim apenas se você realmente precisar armazenar arquivos maiores que 4 GB na unidade.

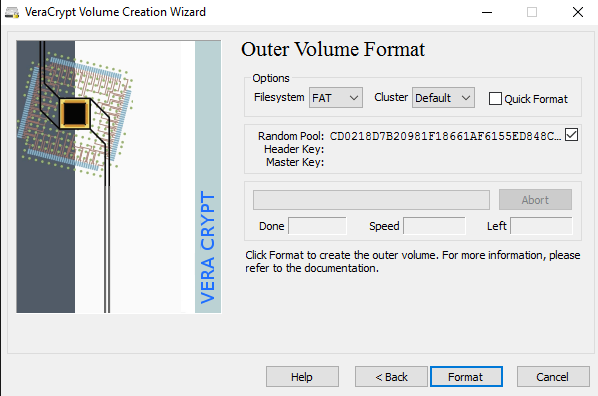

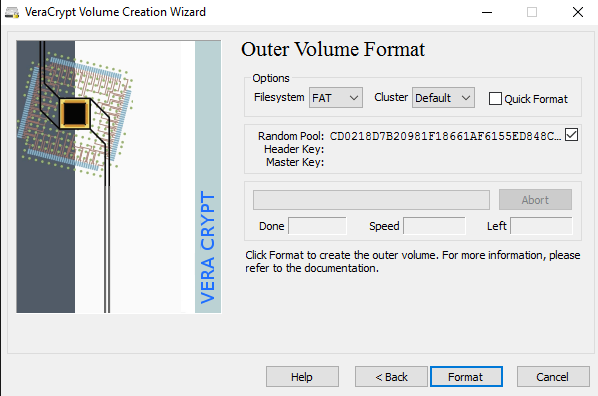

Em seguida, você deve formatar o volume externo e recomendo não alterar nenhuma das configurações aqui. O sistema de arquivos FAT é melhor para o VeraCrypt. Clique no botão Formatar e ele excluirá tudo da unidade e iniciará o processo de criação do volume externo.

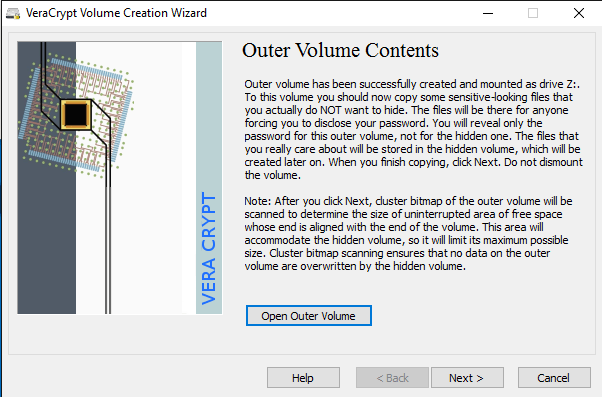

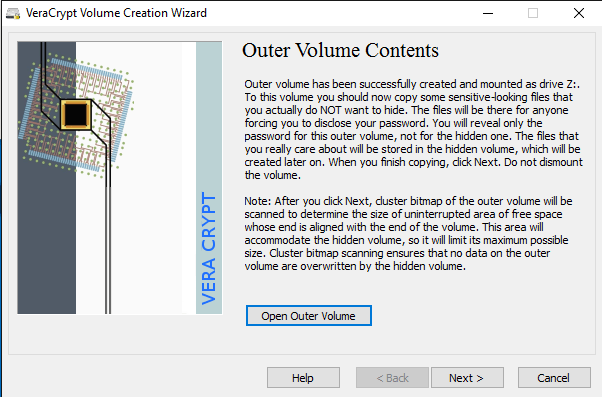

Isso levará algum tempo porque esse formato realmente grava dados aleatórios em toda a unidade, em oposição à formatação rápida que normalmente ocorre no Windows. Depois de concluído, você será solicitado a copiar os dados para o volume externo. Supõe-se que sejam seus dados confidenciais falsos.

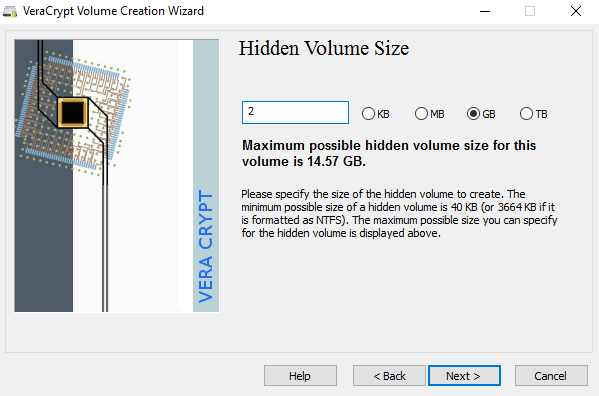

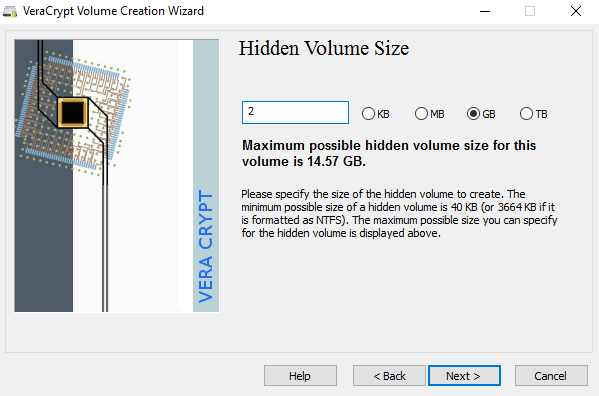

Depois de copiar os dados, você iniciará o processo para o volume oculto. Aqui você tem que escolher o tipo de criptografia novamente, o que eu deixaria em paz, a menos que você saiba o que tudo isso significa. Clique em Avançar e agora você pode escolher o tamanho do volume oculto. Se tiver certeza de que não adicionará mais nada ao volume externo, basta maximizar o volume oculto.

No entanto, você também pode diminuir o tamanho do volume oculto, se desejar. Isso lhe dará mais espaço no volume externo.

Em seguida, você deve fornecer uma senha ao seu volume oculto e clicar em Formatar na próxima tela para criar o volume oculto. Por fim, você receberá uma mensagem informando como acessar o volume oculto.

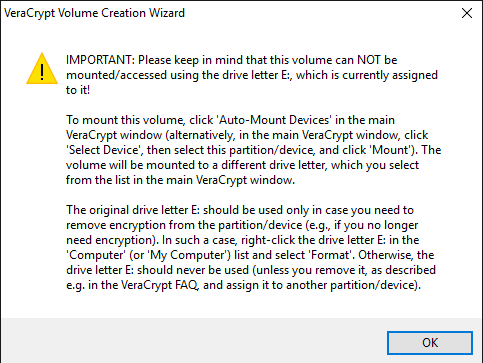

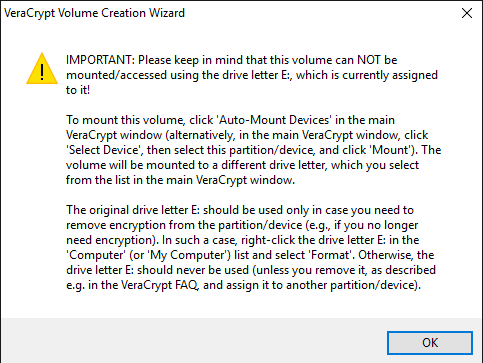

Observe que a única maneira de acessar a unidade agora é usando o VeraCrypt. Se você tentar clicar na letra da unidade no Windows, receberá apenas uma mensagem de erro dizendo que a unidade não pode ser reconhecida e precisa ser formatada. Não faça isso, a menos que queira perder todos os seus dados criptografados!

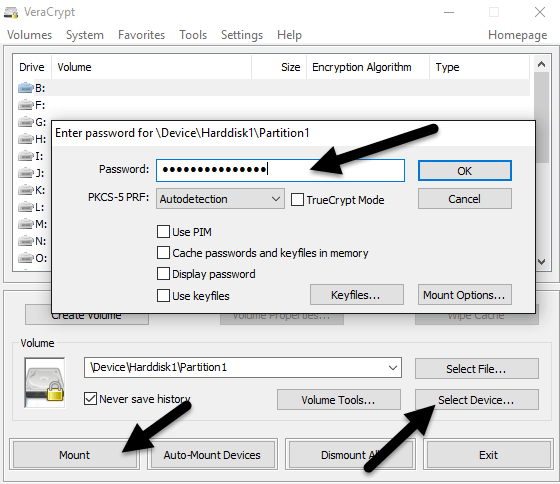

Em vez disso, abra o VeraCrypt e primeiro escolha uma letra de unidade na lista no topo. Em seguida, clique em Selecionar dispositivo e escolha a partição de disco removível na lista. Por fim, clique no botão Montar . Aqui você será solicitado a digitar a senha. Se você inserir a senha do volume externo, esse volume será montado na nova letra da unidade. Se você inserir a senha do volume oculto, esse volume será carregado.

Muito legal né!? Agora você tem uma unidade flash USB criptografada por software super seguro que será impossível para qualquer pessoa acessar.

Método 3 – Unidades flash USB criptografadas por hardware

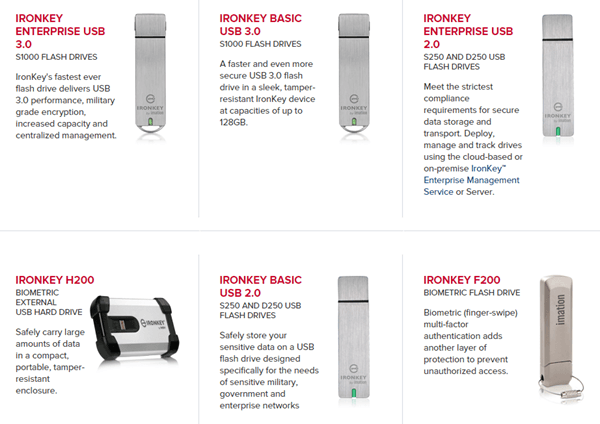

Sua terceira opção é comprar uma unidade flash USB criptografada por hardware. Nunca compre uma unidade flash criptografada por software porque provavelmente está usando algum algoritmo de criptografia proprietário criado pela empresa e tem uma chance muito maior de ser invadido.

Embora os métodos 1 e 2 sejam ótimos, eles ainda são soluções de criptografia de software, que não são tão ideais quanto uma solução baseada em hardware. A criptografia de hardware permite acesso mais rápido aos dados na unidade, evita ataques pré-inicialização e armazena as chaves de criptografia em um chip, eliminando a necessidade de chaves de recuperação armazenadas externamente.

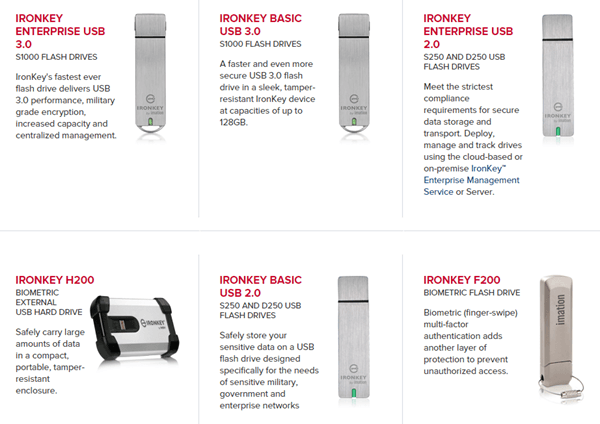

Ao comprar um dispositivo criptografado por hardware, verifique se ele está usando AES-256 bit ou se é compatível com FIPS. Minha principal recomendação em termos de empresas confiáveis é a IronKey .

Eles estão no mercado há muito tempo e têm alguns produtos de alta segurança para consumidores e empresas. Se você realmente precisa de algumas unidades flash seguras e não quer fazer isso sozinho, esta é a melhor escolha. Não é barato, mas pelo menos você pode se sentir bem por saber que seus dados estão armazenados com segurança.

Você verá um monte de opções baratas em sites como a Amazon, mas se você ler os comentários, sempre encontrará pessoas que ficaram “chocadas” quando algo aconteceu e conseguiram acessar os dados sem digitar sua senha ou alguma coisa similar.

Espero que este artigo detalhado lhe dê uma boa ideia de como você pode criptografar dados em uma unidade flash e acessá-los com segurança. Se você tiver alguma dúvida, sinta-se à vontade para comentar. Apreciar!