Existem milhares de ameaças de segurança cibernética por aí, e novas variantes surgem o tempo todo. É por isso que é importante aprender a proteger seu computador contra hackers, fraudes, malware, invasão de privacidade e outras formas de ataques de segurança cibernética.

Este artigo será uma compilação de dicas úteis para proteger você, suas contas online e dados de indivíduos não autorizados. Ele também fornecerá uma compilação de ferramentas e recursos de segurança. Por fim, você aprenderá várias dicas de segurança e proteção on-line .

Senhas fortes são importantes

As fechaduras de suas portas mantêm os ladrões afastados. As senhas executam funções semelhantes, impedindo o acesso não autorizado aos seus dispositivos e contas online. No entanto, uma senha fraca é tão boa (ou pior) quanto não ter nenhuma senha. É como ter uma porta com fechadura fraca.

Suas senhas não precisam ser complexas ou excessivamente longas. Eles só precisam ser únicos (ou difíceis) para uma parte desconhecida assumir, adivinhar ou quebrar. Idealmente, você deve usar a senha mais segura que puder formular . Evite usar detalhes pessoais como seu nome, aniversário, nome dos filhos, nome do animal de estimação, local de nascimento, nome do parceiro, aniversário de casamento, etc. como sua senha. Esses detalhes são de conhecimento público e podem ser facilmente acessados por um hacker profissional.

Uma senha forte deve incluir números, letras maiúsculas e minúsculas, símbolos, etc. Recomendamos verificar este guia abrangente sobre como criar uma senha forte para obter mais indicações.

Além de proteger sua conta com uma senha forte, evite usar a mesma senha em vários sites, contas e dispositivos. Considere usar um aplicativo de gerenciamento de senhas (ou Gerenciador de Senhas ) se tiver dificuldade em lembrar ou memorizar senhas. Além de manter suas senhas seguras, muitos gerenciadores de senhas podem ajudar a criar senhas únicas e fortes .

Proteja suas contas online com autenticação de dois fatores

Autenticação de dois fatores (2FA) ou autenticação de duas etapas é outra maneira eficaz de proteger suas contas online contra hackers . Quando ativado, você precisará fornecer um código de segurança (enviado para o seu número de telefone ou e-mail) após inserir a senha da sua conta.

Vá para a seção de segurança da sua conta para habilitar a autenticação de dois fatores. Siga este tutorial para saber como funciona a autenticação de dois fatores e como ativar a medida de segurança no LinkedIn, Instagram, Twitter e Facebook.

Também existem aplicativos 2FA dedicados (por exemplo, Google Authenticator ) que funcionam no celular e no PC. Esses aplicativos autenticadores enviam códigos 2FA mesmo sem uma conexão com a Internet ou um smartphone. O 2FA adiciona uma camada extra de proteção às suas contas online, tornando assim um pouco mais difícil para um hacker acessar seus dados.

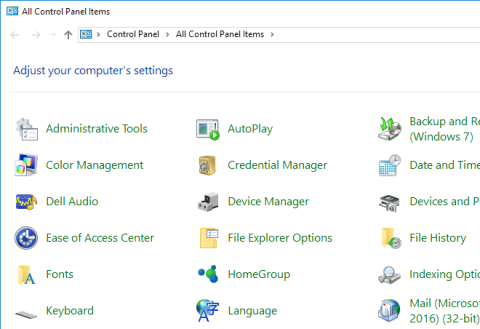

Adquira ou baixe o software de verificação de malware

Os hackers desenvolvem software malicioso que camufla programas de sistema legítimos para acessar seu computador pessoal, arquivos, documentos e contas. Embora os sistemas operacionais modernos sejam fornecidos com ferramentas de segurança integradas que removem malware, eles geralmente não são sofisticados o suficiente para proteger seu computador.

Recomendamos ter um antivírus de terceiros em seu dispositivo para servir como uma camada adicional de segurança. Esses programas antivírus oferecem proteção robusta e em tempo real contra uma ampla variedade de malware. O melhor software antivírus disponível eliminará arquivos e software maliciosos mais rapidamente do que o sistema de segurança integrado do seu dispositivo. Você pode até configurar seu antivírus para escanear seu computador antes que o sistema operacional inicialize .

Se você usa um dispositivo com macOS, confira algumas das melhores opções de antivírus para Mac . Para dispositivos Linux, esses programas antivírus gratuitos fornecem a melhor proteção contra malware. Nesta compilação do melhor antivírus para Chromebook , você aprenderá como usar ferramentas de segurança de terceiros para proteger seu dispositivo Chrome OS. No Windows, esses scanners de malware são garantidos para destruir qualquer vírus . Este artigo sobre como remover malware persistente no Windows é outro recurso útil que recomendamos.

Use cartões de débito virtuais para compras online

Os cibercriminosos invadem suas contas online por vários motivos, um dos quais é para roubar informações bancárias ou de cartões. Um hacker pode obter esses detalhes ilegalmente por meio de spyware, ferramentas de phishing (sites, e-mails e aplicativos falsos) e redes Wi-Fi públicas. Não use seus cartões em todos os sites para evitar ser vítima de fraude ou roubo de cartão de crédito. Da mesma forma, não use seus aplicativos bancários em redes Wi-Fi públicas.

Antes de inserir os detalhes do seu cartão em qualquer gateway de pagamento online, confirme se o site é seguro e legítimo. Melhor ainda, use seus cartões apenas em sites, aplicativos e plataformas confiáveis e respeitáveis. Se você costuma fazer compras em várias lojas de comércio eletrônico, considere o uso de cartões virtuais ou descartáveis. Esses cartões são fáceis de criar, convenientes de usar e, o mais importante, protegem seu cartão bancário principal contra cibercriminosos.

Se você estiver comprando em um site pela primeira vez, use um cartão virtual ou descartável com fundos limitados. Recomendamos ter um cartão virtual dedicado a compras online, um para assinaturas e outro para outros pagamentos eletrônicos. Além de proteger seu cartão bancário principal contra hackers e possíveis violações de dados, os cartões virtuais também ajudam no gerenciamento de dinheiro, planejamento e orçamento.

Quer começar com cartões virtuais? Consulte esta compilação de provedores de cartão de crédito descartáveis respeitáveis para obter mais informações. Enquanto você está nisso, você também deve verificar este tutorial abrangente sobre como identificar sites falsos – não deixe que os golpistas o enganem.

Se você suspeitar que os detalhes do seu cartão estão comprometidos, informe ao seu banco ou à empresa emissora do cartão imediatamente.

Evite computadores públicos

Acessar suas contas online a partir de um computador público é como entregar as chaves do seu apartamento a um intruso. Ao contrário de seus dispositivos pessoais, é muito fácil para um hacker obter qualquer informação que você insira em um computador público. Então, tanto quanto você puder, evite usar computadores públicos.

Se você deseja acessar a Internet em um computador público, faça-o no modo “Incógnito” ou “Navegação Privada”. Mais importante ainda, certifique-se de limpar os vestígios de suas informações quando terminar. Limpe os cookies do navegador, o histórico de navegação, etc. Consulte este artigo sobre como usar um computador público com segurança para obter mais dicas de precaução.

Use um endereço de e-mail descartável

Há um risco de segurança associado ao uso de seu endereço de e-mail principal para se inscrever em todos os sites, serviços online, testes de aplicativos, etc. Sua caixa de entrada fica exposta a todos os tipos de mensagens de spam de hackers e cibercriminosos. Usar e-mails descartáveis (também conhecidos como endereços de e-mail temporários ou descartáveis) para atividades sem importância ou pontuais é uma boa maneira de manter mensagens de spam e e-mails de phishing longe de sua caixa de entrada .

Se você não tiver certeza sobre a autenticidade de um site que está solicitando seu endereço de e-mail, recomendamos fornecer seu endereço de e-mail temporário, não seu endereço de e-mail normal. Se o site for fraudulento, você pode ter certeza de que suas informações de endereço de e-mail verdadeiro/pessoal estão seguras.

Existem clientes de e-mail que permitem criar endereços temporários com validade que varia de minutos a dias, semanas ou meses. Alguns até permitem que você crie contas de e-mail descartáveis sem data de validade. Esta compilação dos melhores (e gratuitos) provedores de contas de e-mail descartáveis tem tudo o que você precisa saber.

Proteja sua webcam, proteja sua privacidade

O hacking de webcam é outra forma crescente de invasão de privacidade, principalmente devido ao aumento da adoção de dispositivos da Internet das Coisas (IoT), como babás eletrônicas, campainhas inteligentes e outros dispositivos com webcam. Um hacker pode se infiltrar na sua rede e controlar remotamente a webcam do seu dispositivo.

Se uma webcam acender quando não estiver em uso, isso pode ser um sinal de que o dispositivo foi hackeado . Então o que você pode fazer sobre isso? Ative o killswitch da webcam do seu dispositivo - é um switch ou botão físico que corta a energia da webcam. Se o seu dispositivo não tiver um killswitch de webcam, invista em uma capa de webcam – elas custam entre $ 2 – $ 5.

Outra maneira de proteger sua webcam contra hackers é garantir que sua rede esteja livre de malware. Leia este guia sobre como verificar se há malware em seu roteador .

Mantenha seus aplicativos atualizados

Aplicativos antigos e desatualizados geralmente têm vulnerabilidades e bugs que os hackers exploram como pontos de entrada para seus dispositivos e contas. É recomendável sempre atualizar seus aplicativos assim que houver uma nova versão disponível. Melhor ainda, ative a atualização automática na loja de aplicativos do seu dispositivo ou no menu de configurações de seus aplicativos.

Há Mais a Ser Feito

Embora as recomendações destacadas acima reduzam as chances de seu computador ser invadido, vale a pena mencionar mais medidas e ferramentas preventivas. Por exemplo, verificadores de vírus online podem detectar e remover uma variedade de arquivos e programas maliciosos do seu computador. Criptografar seus dispositivos de armazenamento também impedirá que seus arquivos caiam em mãos erradas.

Os hackers podem sequestrar seu telefone em uma tentativa de quebrar a autenticação de dois fatores da sua conta. Leia as recomendações de precaução neste tutorial sobre como proteger seu telefone e cartão SIM contra hackers .