Se você está lendo este artigo, parabéns! Você está interagindo com sucesso com outro servidor na Internet usando as portas 80 e 443, as portas de rede abertas padrão para o tráfego da Web. Se essas portas estivessem fechadas em nosso servidor, você não conseguiria ler este artigo. Portas fechadas mantêm sua rede (e nosso servidor) protegida contra hackers.

Nossas portas da web podem estar abertas, mas as portas do seu roteador doméstico não deveriam estar, pois isso abre uma brecha para hackers mal-intencionados. No entanto, pode ser necessário permitir o acesso aos seus dispositivos pela Internet usando o encaminhamento de porta de tempos em tempos. Para ajudá-lo a aprender mais sobre encaminhamento de porta, aqui está o que você precisa saber.

O que é encaminhamento de porta?

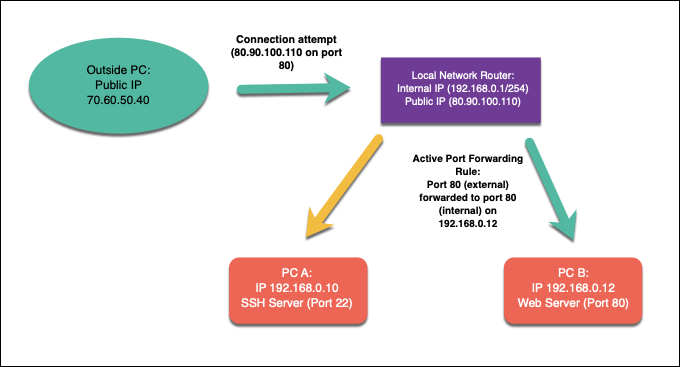

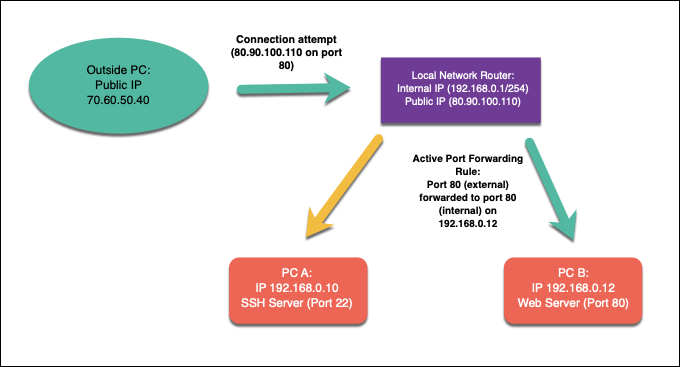

O encaminhamento de porta é um processo em roteadores de rede local que encaminha tentativas de conexão de dispositivos online para dispositivos específicos em uma rede local. Isso ocorre graças às regras de encaminhamento de porta em seu roteador de rede que correspondem às tentativas de conexão feitas à porta correta e ao endereço IP de um dispositivo em sua rede.

Uma rede local pode ter um único endereço IP público, mas cada dispositivo em sua rede interna tem seu próprio IP interno. O encaminhamento de porta vincula essas solicitações externas de A (o IP público e a porta externa) a B (a porta solicitada e o endereço IP local do dispositivo em sua rede).

Para explicar por que isso pode ser útil, vamos imaginar que sua rede doméstica seja um pouco como uma fortaleza medieval. Enquanto você pode olhar além das paredes, outros não podem olhar ou romper suas defesas - você está protegido contra ataques.

Graças aos firewalls de rede integrados, sua rede está na mesma posição. Você pode acessar outros serviços online, como sites ou servidores de jogos, mas outros usuários da Internet não podem acessar seus dispositivos. A ponte levadiça é levantada, pois seu firewall bloqueia ativamente qualquer tentativa de conexões externas de violar sua rede.

No entanto, existem algumas situações em que esse nível de proteção é indesejável. Se você deseja executar um servidor em sua rede doméstica ( usando um Raspberry Pi , por exemplo), conexões externas são necessárias.

É aqui que entra o encaminhamento de porta, pois você pode encaminhar essas solicitações externas para dispositivos específicos sem comprometer sua segurança.

Por exemplo, vamos supor que você esteja executando um servidor Web local em um dispositivo com o endereço IP interno 192.168.1.12 , enquanto seu endereço IP público é 80.80.100.110 . Solicitações externas para a porta 80 ( 80.90.100.110:80 ) seriam permitidas, graças às regras de encaminhamento de porta, com o tráfego encaminhado para a porta 80 em 192.168.1.12 .

Para fazer isso, você precisará configurar sua rede para permitir o encaminhamento de porta e, em seguida, criar as regras de encaminhamento de porta apropriadas em seu roteador de rede. Você também pode precisar configurar outros firewalls em sua rede, incluindo o firewall do Windows , para permitir o tráfego.

Por que você deve evitar o UPnP (encaminhamento automático de portas)

Configurar o encaminhamento de porta em sua rede local não é difícil para usuários avançados, mas pode criar todos os tipos de dificuldades para novatos. Para ajudar a superar esse problema, os fabricantes de dispositivos de rede criaram um sistema automatizado para encaminhamento de porta chamado UPnP (ou Universal Plug and Play ).

A ideia por trás do UPnP era (e é) permitir que aplicativos e dispositivos baseados na Internet criem regras de encaminhamento de porta em seu roteador automaticamente para permitir o tráfego externo. Por exemplo, o UPnP pode abrir portas automaticamente e encaminhar o tráfego para um dispositivo executando um servidor de jogo sem a necessidade de configurar manualmente o acesso nas configurações do roteador.

O conceito é brilhante, mas, infelizmente, a execução é falha - se não extremamente perigosa. O UPnP é o sonho de qualquer malware, pois assume automaticamente que quaisquer aplicativos ou serviços em execução na sua rede são seguros. O site de hacks UPnP revela o número de inseguranças que, ainda hoje, estão prontamente incluídas nos roteadores de rede.

Do ponto de vista da segurança, é melhor errar por excesso de cautela. Em vez de arriscar a segurança de sua rede, evite usar UPnP para encaminhamento automático de porta (e, sempre que possível, desative-o totalmente). Em vez disso, você só deve criar regras manuais de encaminhamento de porta para aplicativos e serviços confiáveis e que não tenham vulnerabilidades conhecidas.

Como configurar o encaminhamento de porta em sua rede

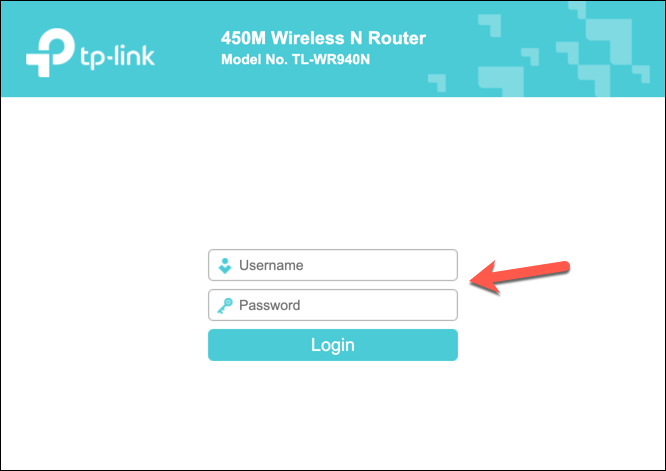

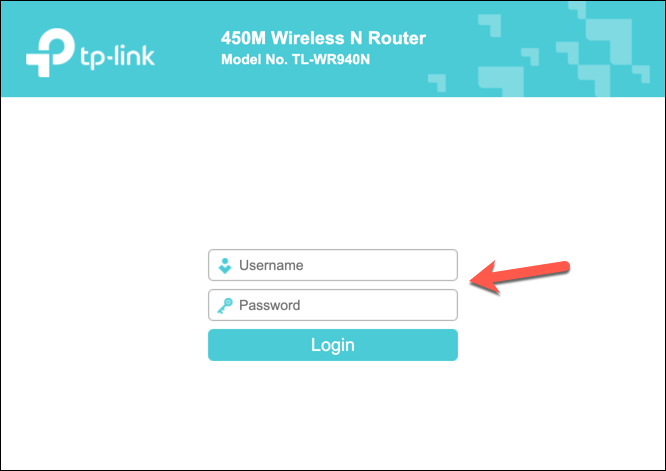

Se você está evitando o UPnP e deseja configurar o encaminhamento de porta manualmente, geralmente pode fazê-lo na página de administração da web do seu roteador. Se você não tiver certeza de como acessá-lo, geralmente encontrará as informações na parte inferior do roteador ou no manual de documentação do roteador.

Você pode se conectar à página de administração do seu roteador usando o endereço de gateway padrão do seu roteador. Geralmente é 192.168.0.1 ou uma variação semelhante - digite esse endereço na barra de endereços do navegador da web. Você também precisará autenticar usando o nome de usuário e a senha fornecidos com seu roteador (por exemplo, admin ).

Configurando endereços IP estáticos usando reserva DHCP

A maioria das redes locais usa alocação dinâmica de IP para atribuir endereços IP temporários aos dispositivos que se conectam. Depois de um certo tempo, o endereço IP é renovado. Esses endereços IP temporários podem ser reciclados e usados em outro lugar, e seu dispositivo pode ter um endereço IP local diferente atribuído a ele.

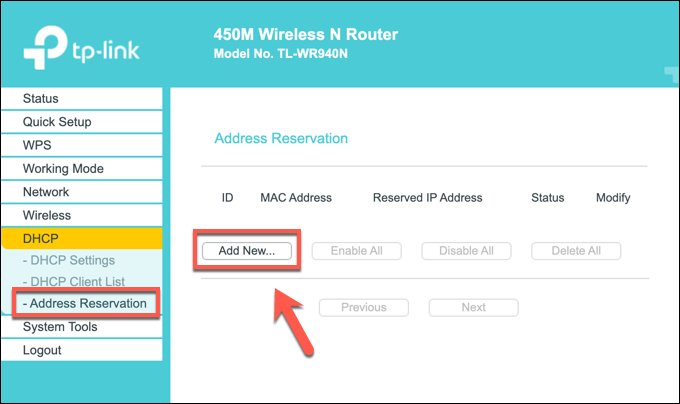

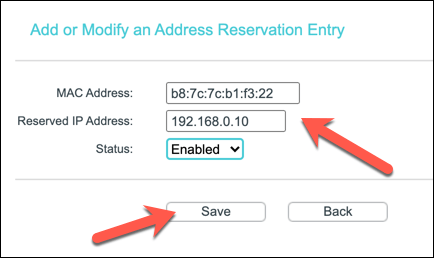

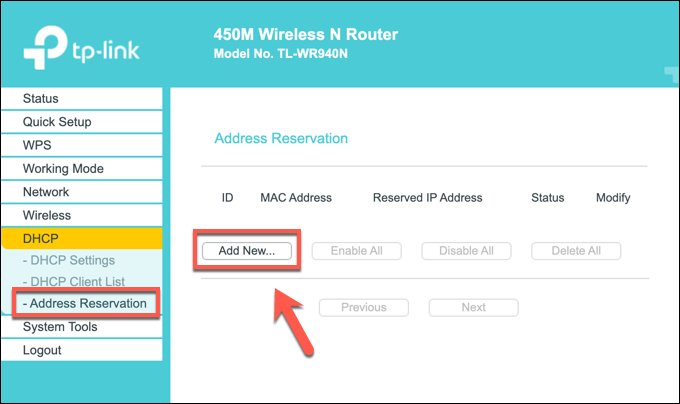

No entanto, o encaminhamento de porta requer que o endereço IP usado para qualquer dispositivo local permaneça o mesmo. Você pode atribuir um endereço IP estático manualmente, mas a maioria dos roteadores de rede permite que você atribua uma alocação de endereço IP estático a determinados dispositivos na página de configurações do roteador usando a reserva DHCP.

Infelizmente, cada fabricante de roteador é diferente e as etapas mostradas nas capturas de tela abaixo (feitas com um roteador TP-Link) podem não corresponder ao seu roteador. Se for esse o caso, pode ser necessário consultar a documentação do roteador para obter mais suporte.

Para começar, acesse a página de administração da web do roteador de rede usando o navegador da web e autentique-se usando o nome de usuário e a senha do administrador do roteador. Depois de fazer login, acesse a área de configurações de DHCP do seu roteador.

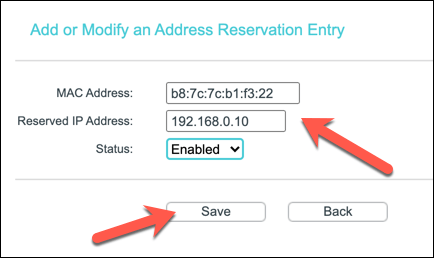

Você pode procurar dispositivos locais já conectados (para preencher automaticamente a regra de alocação necessária) ou pode precisar fornecer o endereço MAC específico para o dispositivo ao qual deseja atribuir um IP estático. Crie a regra usando o endereço MAC correto e o endereço IP que deseja usar e salve a entrada.

Criando uma nova regra de encaminhamento de porta

Se o seu dispositivo tiver um IP estático (definido manualmente ou reservado nas configurações de alocação do DHCP), você poderá criar a regra de encaminhamento de porta. Os termos para isso podem variar. Por exemplo, alguns roteadores TP-Link se referem a esse recurso como Servidores Virtuais , enquanto os roteadores Cisco se referem a ele pelo nome padrão ( Port Forwarding ).

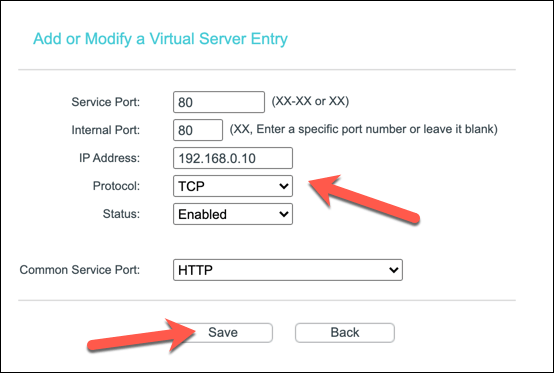

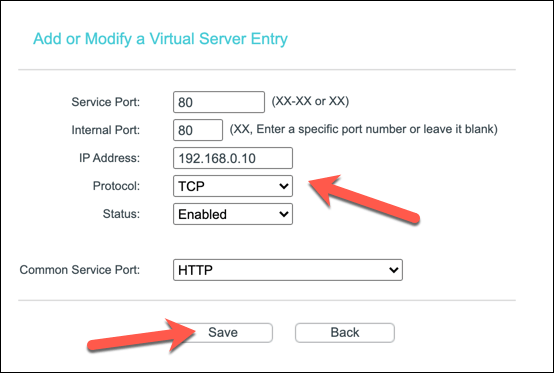

No menu correto na página de administração da web do seu roteador, crie uma nova regra de encaminhamento de porta. A regra exigirá a porta externa (ou intervalo de portas) à qual você deseja que os usuários externos se conectem. Esta porta está vinculada ao seu endereço IP público (por exemplo, porta 80 para IP público 80.80.30.10 ).

Você também precisará determinar a porta interna para a qual deseja encaminhar o tráfego da porta externa . Pode ser a mesma porta ou uma porta alternativa (para ocultar a finalidade do tráfego). Você também precisará fornecer o endereço IP estático do seu dispositivo local (por exemplo, 192.168.0.10 ) e o protocolo da porta em uso (por exemplo, TCP ou UDP).

Dependendo do seu roteador, você pode selecionar um tipo de serviço para preencher automaticamente os dados de regra necessários (por exemplo, HTTP para a porta 80 ou HTTPS para a porta 443). Depois de configurar a regra, salve-a para aplicar a alteração.

Etapas adicionais

Seu roteador de rede deve aplicar automaticamente a alteração às suas regras de firewall. Qualquer tentativa de conexão externa feita à porta aberta deve ser encaminhada para o dispositivo interno usando a regra que você criou, embora seja necessário criar regras extras para serviços que usam várias portas ou intervalos de portas.

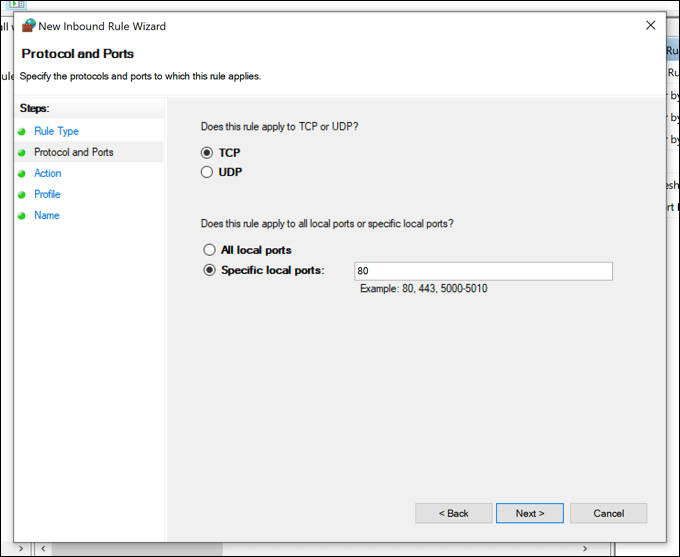

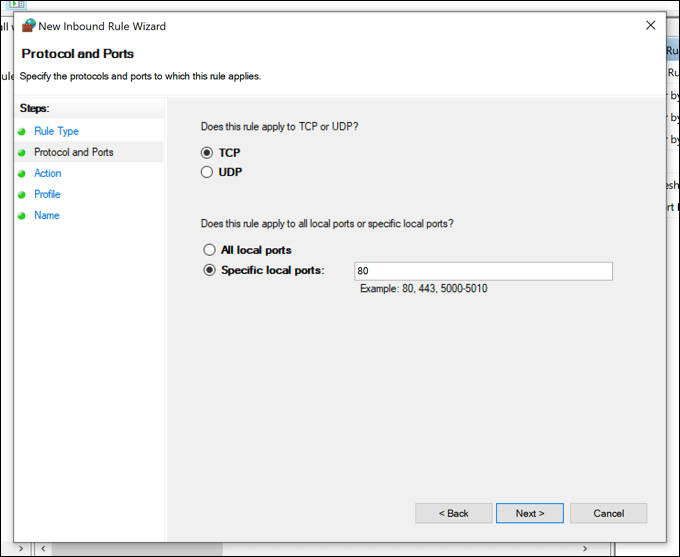

Se estiver com problemas, considere adicionar regras extras de firewall ao software de firewall do seu PC ou Mac (incluindo o Firewall do Windows) para permitir a passagem do tráfego. O Firewall do Windows geralmente não permite conexões externas, por exemplo, portanto, pode ser necessário configurar isso no menu Configurações do Windows.

Se o Firewall do Windows estiver causando dificuldades, você poderá desativá-lo temporariamente para investigar. Devido aos riscos de segurança, no entanto, recomendamos que você reative o Firewall do Windows depois de solucionar o problema, pois ele fornece proteção adicional contra possíveis tentativas de hackers .

Protegendo sua rede doméstica

Você aprendeu como configurar o encaminhamento de porta, mas não se esqueça dos riscos. Cada porta que você abre adiciona outro buraco além do firewall do seu roteador que as ferramentas de varredura de porta podem encontrar e abusar. Se você precisar abrir portas para determinados aplicativos ou serviços, certifique-se de limitá-los a portas individuais, em vez de grandes intervalos de portas que podem ser violados.

Se você está preocupado com sua rede doméstica, pode aumentar a segurança de sua rede adicionando um firewall de terceiros . Pode ser um firewall de software instalado em seu PC ou Mac ou um firewall de hardware 24 horas por dia, 7 dias por semana, como o Firewalla Gold , conectado ao seu roteador de rede para proteger todos os seus dispositivos de uma só vez.