Você já abriu seu computador para encontrar todos os seus arquivos criptografados por ransomware? Ou recebeu um e-mail ameaçador alegando que hackers vazarão o histórico do seu navegador, a menos que você pague? Se ainda não o fez, poderá tornar-se vítima destes esquemas de extorsão cibernética cada vez mais comuns. Estas extorsões digitais afetam negativamente indivíduos e organizações.

Basta clicar em um link incorreto ou ter uma senha fraca e reutilizada subitamente comprometida em uma violação de dados. Antes de entrar em pânico, a boa notícia é que algumas precauções cuidadosas podem reduzir drasticamente o risco. Implementar uma autenticação mais forte e evitar links ou anexos suspeitos é um grande passo.

Este artigo lança alguma luz sobre o mundo sombrio da extorsão cibernética e sobre as medidas concretas que você pode começar a tomar hoje para proteger você ou sua família da próxima grande onda de ataques.

Vamos começar!

Leia também: Como os cibercriminosos atacam empresas sem usar malware

O que é extorsão cibernética?

A extorsão cibernética é uma prática maliciosa em que os cibercriminosos utilizam várias técnicas para coagir indivíduos, empresas ou organizações a atender às suas demandas. Esta forma de extorsão digital abrange uma série de táticas, incluindo ataques de ransomware que encriptam dados valiosos, ameaças para expor informações sensíveis, ataques distribuídos de negação de serviço (DDoS) ou esquemas de chantagem.

Os perpetradores exploram vulnerabilidades em sistemas ou manipulam o comportamento humano para extrair dinheiro, dados confidenciais ou outras concessões. O motivo por trás da extorsão cibernética pode variar, mas o objetivo comum é extorquir as vítimas para obter ganhos financeiros ou causar danos à reputação.

Leia também: Principais violações de dados e ataques cibernéticos até agora -2023

Melhores práticas para prevenir extorsão cibernética ou chantagem cibernética

Aqui estão algumas medidas preventivas fundamentais que podem ajudar na proteção contra esses ataques online:

Nº 1: Evite clicar em links maliciosos

A extorsão cibernética geralmente começa com alguém clicando em um link malicioso. O link pode vir em um e-mail complicado, feito para parecer um e-mail autêntico. Poderia dizer algo como “Seu pacote está chegando” ou “Redefina sua senha agora”. Se você clicar no link, ele baixa o software secretamente.

Os hackers usam esse software para acessar ou bloquear seu computador. Em seguida, eles ameaçam você a pagar para recuperar os dados do seu computador. A melhor maneira de evitar isso é não clicar em links de e-mails, a menos que tenha 100% de certeza de quem os enviou. Verifique se o endereço está correto. Passe o mouse sobre o link para ver se o endereço parece suspeito. E nunca clique em links que lhe digam para agir rapidamente ou com prazos. Ao tomar cuidado com os links em que você clica, você pode impedir a extorsão cibernética antes que ela comece.

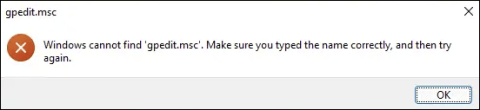

Nº 2 Atualizar regularmente o sistema operacional e os aplicativos de software

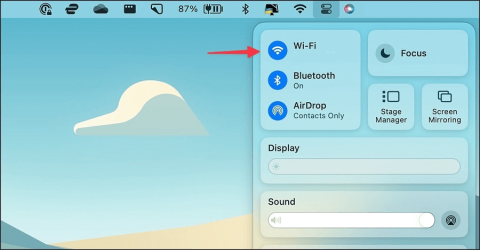

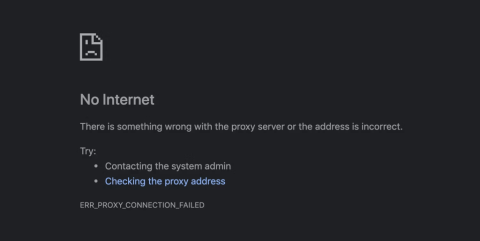

Uma das maneiras mais importantes de prevenir ataques cibernéticos de qualquer tipo é atualizar regularmente todos os seus softwares e aplicativos. Os desenvolvedores lançam constantemente patches para corrigir vulnerabilidades que os criminosos exploram em seus esquemas. A falha na instalação dessas atualizações de segurança oferece oportunidades fáceis para hackers se infiltrarem em redes e dispositivos.

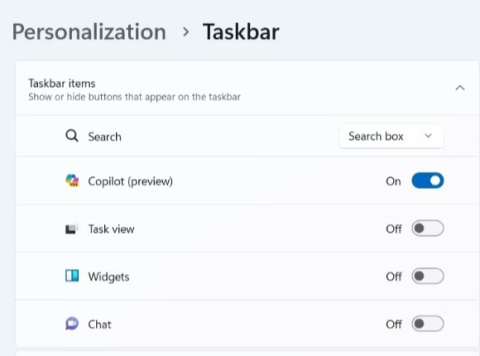

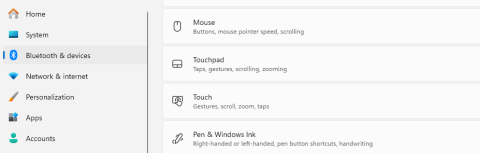

Além disso, certifique-se de implementar soluções de segurança robustas em toda a sua tecnologia conectada à Internet, sejam programas antivírus comerciais em computadores ou proteções integradas em roteadores e telefones. Ative as atualizações automáticas sempre que possível para que você nem precise pensar nisso. Lembre-se de que a segurança eficaz requer defesa em camadas através de atualizações de software, firewalls, VPNs, proteção contra malware e muito mais.

Nº 3: Use senhas fortes para segurança aprimorada

Senhas fracas e reutilizadas criam vulnerabilidades que os extorsionários cibernéticos exploram avidamente. Quando uma grande empresa sofre uma violação de dados, listas de senhas hackeadas são vendidas em fóruns criminosos da dark web. Os extorsionários então tentam essas combinações de nome de usuário e senha em contas bancárias, e-mail, redes sociais e outras contas. Se você reutilizar senhas entre contas, uma violação em um site levará a uma catástrofe em sua vida digital. Proteja-se usando uma senha longa exclusiva gerada aleatoriamente para cada conta. Um gerenciador de senhas torna isso viável.

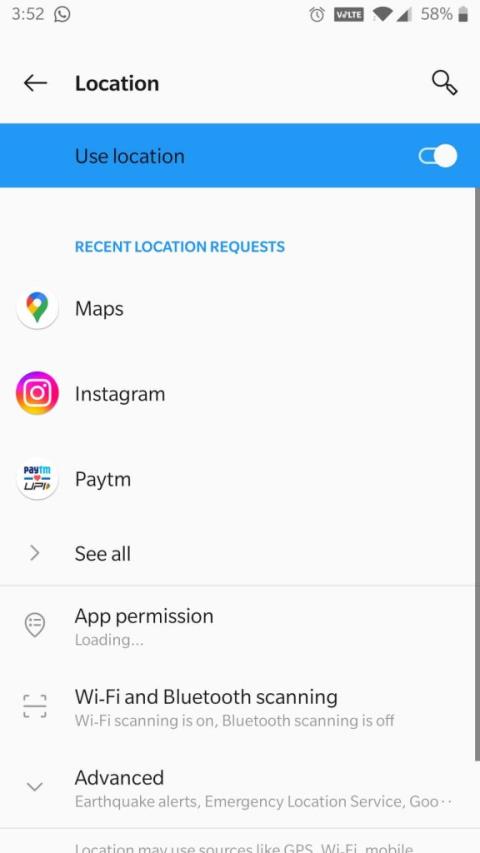

Ative também a autenticação multifator sempre que possível, o que requer acesso à sua senha e a outro dispositivo, como smartphone ou chave de segurança.

Leia também: Como se proteger contra ataques online com essas ferramentas de segurança cibernética

Nº 4: Confie em backups offline

Os extorsionistas cibernéticos muitas vezes visam dados insubstituíveis, como fotos pessoais, documentos importantes e registros financeiros. Ao ameaçar com perda permanente por meio de criptografia ou remoção, eles criam uma pressão incrível para pagar resgates. Você pode reduzir bastante essa vantagem por meio de backups off-line consistentes.

Certifique-se de fazer backup regularmente de arquivos críticos em um disco rígido externo ou armazenamento em nuvem que não esteja continuamente conectado aos seus dispositivos principais.

Nº 5: Use treinamento em segurança cibernética

A educação contínua é fundamental para identificar e evitar as mais recentes táticas e ameaças de extorsão cibernética. Os cibercriminosos evoluem constantemente sua tecnologia, malware e técnicas de engenharia social.

O treinamento de conscientização em segurança ensina funcionários e indivíduos a reconhecer tentativas de phishing, hábitos de navegação seguros, políticas de senha, proteção de dados e protocolos de relatórios. Invista tempo regularmente em treinamento formal ou informal para manter seu conhecimento atualizado.

Nº 6 Manter seguro cibernético

Mesmo que você siga excelentes práticas de segurança cibernética, ainda existe a chance de ser vítima de uma tentativa de extorsão. O seguro cibernético oferece uma camada adicional de proteção por meio de apoio financeiro no pagamento de resgates ou custos de recuperação.

As políticas diferem, mas podem cobrir despesas relacionadas com investigação, negociação com extorsionários, pagamentos de resgate (embora não recomendado), perda temporária de receitas, recuperação de dados, honorários advocatícios, gestão de relações públicas e aumento de atualizações de segurança cibernética pós-ataque. Certifique-se de que sua apólice tenha cobertura adequada contra extorsão e ransomware com um provedor confiável.

Leia também: Algumas das principais causas de crimes cibernéticos das quais você deve estar ciente

Nº 7 Limite as informações pessoais compartilhadas on-line

Uma faceta fundamental de muitos planos de extorsão cibernética envolve a ameaça de divulgar publicamente informações pessoais confidenciais obtidas ilegalmente por meio de hacks ou malware. Quanto mais embaraçosa ou prejudicial for a informação, maior será a influência que os extorsionistas terão para exigir elevados pagamentos de resgate. Embora seja extremamente difícil eliminar sua pegada digital, você pode tomar medidas para limitar a quantidade de informações pessoais disponíveis para minimizar a exposição potencial.

Revise cuidadosamente as configurações de privacidade em todos os perfis de mídia social e restrinja qualquer coisa identificável apenas a contatos conhecidos. Evite compartilhar histórias pessoais on-line que possam ser reunidas por criminosos no futuro.

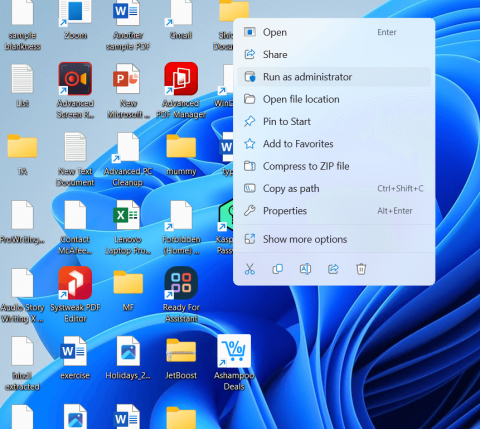

Proteja sua privacidade online: baixe e instale o T9 Antivirus em seu PC com Windows

Como parte da limitação da sua pegada digital contra possíveis ameaças de extorsão, aproveite ferramentas robustas de privacidade, como o T9 Antivirus para PCs. O T9 Antivirus oferece proteção completa não apenas contra vírus e malware, mas também contra cibercriminosos que atacam seus dados por meio de spyware, rastreamento e outras formas de vigilância ilegal. Ele monitora ativamente a atividade dos aplicativos instalados e do tráfego de rede para identificar e bloquear possíveis invasões de privacidade.

O software também limpa metadados que revelam informações pessoais e permite uma navegação segura e criptografada.

Baixe uma avaliação gratuita do T9 Antivirus para experimentar proteção abrangente contra tentativas de extorsão cibernética que geralmente começam com a perda de controle sobre suas informações pessoais por meio de soluções avançadas de monitoramento.

Conclusão

A extorsão cibernética é uma ameaça que infelizmente veio para ficar, pois os hackers encontram constantemente novas maneiras de violar redes e dados. Esquemas de extorsão como ransomware e roubo de dados estão aumentando constantemente, infligindo grandes danos financeiros e emocionais a vítimas de todos os tamanhos.

Fique atento contra tentativas de phishing e denuncie atos de extorsão quando direcionados. Com uma abordagem de defesa profunda e alguma vigilância, você pode bloquear a maioria dos caminhos para os extorsionários antes mesmo que eles comecem a percorrê-los.

E seguindo os protocolos corretos, você pode limitar as consequências e evitar o pagamento de resgates, mesmo no caso de um ataque infeliz e bem-sucedido. Mantenha-se atualizado sobre as tendências de extorsão cibernética e não fique paralisado pelos medos – você pode reduzir significativamente os riscos por meio da conscientização e de precauções proativas. Siga-nos nas redes sociais – Facebook , Instagram e YouTube .