McAfee Anti-Spami Outlooktan Kaldırma

McAfee Anti-Spam sekmesi Microsoft Outlook'tan nasıl kaldırılır.

Bu makalenin temel amacı, Microsoft güvenliğinin en iyi uygulamalarını izleyerek ve gerçek kurulumdan geçerek veri kaybı veya güvenliği ihlal edilmiş bir hesap için exchange çevrimiçi korumasını iyileştirmektir. Microsoft, iki düzeyde Microsoft 365 e-posta güvenliği sunar: Exchange Çevrimiçi Koruma (EOP) ve Microsoft Defender Gelişmiş Tehdit Koruması. Bu çözümler, Microsoft platformunun güvenliğini artırabilir ve Microsoft 365 e-posta güvenliği endişelerini azaltabilir.

1 E-posta Şifrelemesini Etkinleştir

2 İstemci Kuralları Yönlendirme Bloklarını Etkinleştirin

4 Posta kutusu yetkilendirmesine izin verme

8 Kimlik Avına Karşı Koruma Politikası

9 Gelişmiş Filtrelemeyi Yapılandırın

10 ATP Güvenli Bağlantıları ve Güvenli Ekler Politikasını Yapılandırma

12 Takvim Ayrıntıları Paylaşımına İzin Verme

13 Denetim Günlüğü Aramasını Etkinleştir

14 Tüm Kullanıcılar için Posta Kutusu Denetimini Etkinleştir

15 Posta kutusu denetimi powershell komutu

16 Haftalık Rol Değişikliklerini Gözden Geçirin

17 Posta Kutusu Yönlendirme Kurallarını Haftalık Gözden Geçirin

18 Posta Kutusuna Sahip Olmayanlar Tarafından Erişim Raporunu İki Haftada Bir İnceleyin

19 Kötü Amaçlı Yazılım Algılama Raporunu Haftalık Gözden Geçirin

20 Hesap Sağlama Faaliyet Raporunuzu Haftalık Gözden Geçirin

E-posta Şifrelemesini Etkinleştir

Konu satırında veya gövdesinde belirli bir anahtar kelimeyle bir mesajı şifrelemek için e-posta şifreleme kuralları eklenebilir. En yaygın olanı, mesajı şifrelemek için konuya anahtar kelime olarak “Güvenli” eklemektir. M365/O365 Message Encryption, Outlook.com, Yahoo!, Gmail ve diğer e-posta hizmetleriyle çalışır. E-posta mesajı şifrelemesi, yalnızca amaçlanan alıcıların mesaj içeriğini görebilmesini sağlamaya yardımcı olur.

Kiracınızın şifreleme için ayarlandığını doğrulamak için aşağıdaki komutu kullanın ve Sender değerinin kiracınızda geçerli bir hesap olduğundan emin olun:

Test-IRMConfiguration -Gönderici [email protected]

"GENEL SONUÇ: GEÇTİ" ifadesini görürseniz, gitmeye hazırsınız demektir.

Ayrıca Okuyun : Microsoft 365 e-postalarını ATP ile Şifreleme?

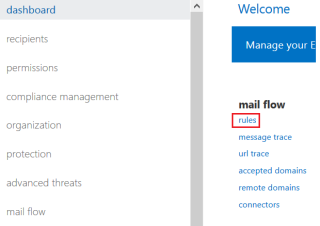

İstemci Kuralları Yönlendirme Bloklarını Etkinleştir

Bu, e-postaları kullanıcıların posta kutularından harici e-posta adreslerine otomatik olarak ileten, istemci tarafından oluşturulan kurallarla veri hırsızlığını durdurmaya yardımcı olan bir aktarım kuralıdır. Bu, kuruluşlarda giderek yaygınlaşan bir veri sızıntısı yöntemidir.

Exchange Yönetici Merkezi>Posta akışı> Kurallar'a gidin

Artı işaretine tıklayın ve iletilere Microsoft 365 İleti Şifrelemesi ve hak koruması uygula… öğesini seçin.

Kurala aşağıdaki Özellikleri ekleyin:

İpucu 1: 3. koşul için, Otomatik ilet seçeneğinin doldurulması için Mesaj Özellikleri > Bu mesaj türünü dahil et'i seçmeniz gerekir.

İpucu 2 : 4. koşul için, Mesajı engelle…> mesajı reddet'i seçmeniz ve doldurmak için bir açıklama eklemeniz gerekir.

Güç kalkanı

Posta kutusu yetkilendirmesine izin verme

Remove-MailboxPermission -Identity Test1 -User Test2 -AccessRights FullAccess -InheritanceType All

Bağlantı Filtreleme

İyi veya kötü kaynak e-posta sunucularını IP adreslerine göre belirlemek için EOP'de bağlantı filtrelemeyi kullanırsınız. Varsayılan bağlantı filtresi ilkesinin temel bileşenleri şunlardır:

IP İzin Listesi : IP adresi veya IP adresi aralığına göre belirttiğiniz kaynak e-posta sunucularından gelen tüm mesajlar için spam filtrelemeyi atlayın. IP İzin Listesinin genel güvenli gönderenler stratejinize nasıl uyması gerektiği hakkında daha fazla bilgi için bkz . EOP'de güvenli gönderen listeleri oluşturma .

IP Engelleme Listesi : IP adresi veya IP adres aralığına göre belirttiğiniz kaynak e-posta sunucularından gelen tüm mesajları engelleyin. Gelen iletiler reddedilir, istenmeyen posta olarak işaretlenmez ve ek filtreleme yapılmaz. IP Engelleme Listesinin, genel engellenen gönderenler stratejinize nasıl uyması gerektiği hakkında daha fazla bilgi için bkz . EOP'de engellenen gönderici listeleri oluşturma .

Spam ve Kötü Amaçlı Yazılım

Sorulacak Sorular:

kötü amaçlı yazılım

Bu, varsayılan kötü amaçlı yazılımdan koruma ilkesi aracılığıyla şirket genelinde zaten kurulmuştur. Metin yoluyla ek bildirimler veya dosya uzantılarına dayalı yüksek filtreleme gibi belirli bir kullanıcı grubu için daha ayrıntılı politikalar oluşturmanız mı gerekiyor?

Kimlik Avı Önleme Politikası

Microsoft 365 abonelikleri, önceden yapılandırılmış kimlik avına karşı koruma için varsayılan bir ilkeyle gelir, ancak ATP için doğru lisansa sahipseniz, kiracı içinde kimliğe bürünme girişimleri için ek ayar yapılandırabilirsiniz. Bu ek ayarları burada yapılandıracağız.

Ayrıca Okuyun : Microsoft Bulut Uygulama Güvenliği: Kesin Kılavuz

Gelişmiş Filtrelemeyi Yapılandırın

Gelişmiş filtreleme yapılandırma adımları için: buraya tıklayın

ATP Güvenli Bağlantıları ve Güvenli Ekler Politikasını Yapılandırma

Microsoft Defender Gelişmiş Tehdit Koruması (Microsoft Defender ATP), Exchange, Teams, OneDrive ve SharePoint genelinde güvenli bağlantılar ve güvenli ekler için ilkeler oluşturmanıza olanak tanır. Gerçek zamanlı patlama, bir kullanıcı herhangi bir bağlantıya tıkladığında ve içerik bir sanal alan ortamında yer aldığında meydana gelir. Ekler, tam olarak e-posta üzerinden teslim edilmeden önce de korumalı alan ortamında açılır. Bu, sıfırıncı gün kötü niyetli eklerin ve bağlantıların algılanmasını sağlar.

SPF, DKIM ve DMARC ekleyin

Kayıt eklemek için:

CNAME Kaydı için aşağıdaki biçimi kullanın :

Nerede :

= birincil alanımız = MX kaydımızın öneki (ör. domain-com.mail.protection.outlook.com)

= domain.onmicrosoft.com

Örnek : DOMAIN = techieberry.com

CNAME Kaydı #1:

Ana Bilgisayar Adı: selector1._domainkey.techiebery.com

Adres veya değer için işaretler: selector1-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL : 3600

CNAME Kaydı #2 :

Ana Bilgisayar Adı : selector2._domainkey.techiebery.com

Adres veya değer için işaretler: selector2-techiebery-com._domainkey.techiebery.onmicrosoft.com

TTL : 3600

_dmarc.domain TXT IN TXT “v=DMARC1; pct=100; p=politika

Nerede :

= korumak istediğimiz alan

= 3600

= bu kuralın e-postanın %100'ü için kullanılması gerektiğini

belirtir = DMARC Başarısız olursa alıcı sunucunun hangi politikayı izlemesini istediğinizi belirtir.

NOT: Yok olarak ayarlayabilir, karantinaya alabilir veya reddedebilirsiniz.

Örnek :

Takvim Ayrıntıları Paylaşımına İzin Verme

Kullanıcılarınızın takvim ayrıntılarını harici kullanıcılarla paylaşmasına izin vermemelisiniz. Bu özellik, kullanıcılarınızın takvimlerinin tüm ayrıntılarını harici kullanıcılarla paylaşmasına olanak tanır. Saldırganlar, genellikle bir saldırı başlatmadan önce kuruluşunuz hakkında bilgi edinmek (keşif gerçekleştirmek) için zaman harcarlar. Herkese açık takvimler, saldırganların kuruluş ilişkilerini anlamasına ve belirli kullanıcıların, örneğin seyahat ederken olduğu gibi, bir saldırıya karşı ne zaman daha savunmasız olabileceğini belirlemesine yardımcı olabilir.

Denetim Günlüğü Aramasını Etkinleştir

Azure AD, Exchange Online, Microsoft Teams ve SharePoint Online/OneDrive İş dahil olmak üzere her kullanıcının ve yöneticinin hizmetle etkileşiminin bir kaydına sahip olduğunuzdan emin olmak için Microsoft 365 veya Office 365 hizmetiniz için denetim verileri kaydını etkinleştirmelisiniz. Bu veriler, meydana gelmesi durumunda bir güvenlik ihlalinin araştırılmasını ve kapsamının belirlenmesini mümkün kılacaktır. Denetim günlüğünü aramaya başlayabilmeniz için önce sizin (veya başka bir yöneticinin) denetim günlüğünü açmanız gerekir .

$auditlog = Search-UnifiedAuditLog -StartDate 01/01/2021 -EndDate 01/31/2021 -RecordType SharePointFileOperation

$denetleme günlüğü | Select-Object -Property CreationDate,UserIds,RecordType,AuditData | Dışa Aktarma-Csv -Ekle -Yol c:\AuditLogs\PowerShellAuditlog.csv -NoTypeInformation

Tüm Kullanıcılar için Posta Kutusu Denetimini Etkinleştir

Varsayılan olarak, sahip olmayan tüm erişim denetlenir, ancak sahip erişiminin de denetlenmesi için posta kutusunda denetimi etkinleştirmeniz gerekir. Bu, bir kullanıcının hesabı ihlal edildiğinde Exchange Online etkinliğine yasa dışı erişimi keşfetmenize olanak tanır. Tüm kullanıcılar için denetimi etkinleştirmek için bir PowerShell betiği çalıştırmamız gerekecek .

NOT : Günlüğe kaydedilen posta kutusu etkinliğini aramak için denetim günlüğünü kullanın. Belirli bir kullanıcı posta kutusu için etkinlik arayabilirsiniz.

Posta Kutusu Denetim Eylemlerinin Listesi

Posta kutusu denetimi powershell komutları

Bir posta kutusu denetim durumunu kontrol etmek için:

Get-Mailbox [email protected] | fl *denetim*

Bir posta kutusu denetimini aramak için:

Search-MailboxAuditLog [email protected] -ShowDetails -StartDate 01/01/2021 -EndDate 01/31/22021

Sonuçları bir csv dosyasına aktarmak için:

Search-MailboxAuditLog [email protected] -ShowDetails -BaşlangıçTarihi 01/01/2021 -Bitiş Tarihi 01/31/2021 | Dışa Aktarma-Csv C:\users\AuditLogs.csv -NoTypeInformation

İşlemlere göre günlükleri görüntülemek ve dışa aktarmak için :

Search-MailboxAuditLog -Identity [email protected] -ResultSize 250000 -Operations HardDelete,Move,MoveToDeletedItems,SoftDelete -LogonTypes Admin,Delegate,Owner -StartDate 01/01/2021 -EndDate 01/31/2021 -ShowDetails | Dışa Aktarma-Csv C:\AuditLogs.csv -NoTypeInformation

Oturum açma türlerine göre günlükleri görüntülemek ve dışa aktarmak için :

Search-MailboxAuditLog [email protected] -ResultSize 250000 -StartDate 01/01/2021 -EndDate 01/31/2021 -LogonTypes Owner,Delegate,Admin -ShowDetails | Dışa Aktarma-Csv C:\AuditLogs.csv -NoTypeInformation

Rol Değişikliklerini Haftalık Gözden Geçirin

Bunu yapmalısınız, çünkü bir saldırgana kiracılığınızda daha tehlikeli ve etkili şeyler gerçekleştirmesi için yüksek ayrıcalıklar verebilecek yasa dışı rol grubu değişikliklerini izlemelisiniz.

Tüm müşteri kiracılarındaki Rol Değişikliklerini izleyin

Posta Kutusu Yönlendirme Kurallarını Haftalık Gözden Geçirin

Harici etki alanlarına posta kutusu yönlendirme kurallarını en az her hafta gözden geçirmelisiniz. Bir PowerShell betiği kullanarak tüm posta kutularınızdaki harici etki alanlarına posta iletme kuralları listesini gözden geçirmek veya Denetim Günlüğü Aramasından geçen hafta posta iletme kuralı oluşturma etkinliğini gözden geçirmek dahil, bunu yapmanın birkaç yolu vardır. Diğer konumlara posta iletme kurallarının birçok meşru kullanımı olsa da, saldırganlar için çok popüler bir veri hırsızlığı taktiğidir. Kullanıcılarınızın e-postalarının çalınmadığından emin olmak için bunları düzenli olarak gözden geçirmelisiniz. Aşağıda bağlantısı verilen PowerShell betiğini çalıştırmak, System32 klasörünüzde "MailboxDelegatePermissions" ve "MailForwardingRulesToExternalDomains" olmak üzere iki csv dosyası oluşturacaktır.

Sahip Olmayanlar Tarafından Posta Kutusu Erişimi Raporunu İki Haftada İnceleyin

Bu rapor, posta kutusu sahibi dışında birinin hangi posta kutularına eriştiğini gösterir. Temsilci izinlerinin birçok meşru kullanımı olsa da, bu erişimin düzenli olarak gözden geçirilmesi, harici bir saldırganın erişimi uzun süre sürdürmesini önlemeye yardımcı olabilir ve içeriden kötü niyetli etkinliklerin daha erken keşfedilmesine yardımcı olabilir.

Kötü Amaçlı Yazılım Algılama Raporunu Haftalık Olarak İnceleyin

Bu rapor, bir kötü amaçlı yazılım ekinin kullanıcılarınıza ulaşmasını engelleyen belirli Microsoft örneklerini gösterir. Bu rapor kesinlikle eyleme geçirilebilir olmasa da, incelemeniz size kullanıcılarınıza hedeflenen genel kötü amaçlı yazılım hacmi hakkında bir fikir verecektir ve bu da sizi daha agresif kötü amaçlı yazılım azaltma yöntemlerini benimsemeye yönlendirebilir.

Hesap Sağlama Etkinliği Raporunuzu Haftalık Olarak İnceleyin

Bu rapor, hesapları harici uygulamalara sağlama girişimlerinin geçmişini içerir. Hesapları yönetmek için genellikle bir üçüncü taraf sağlayıcı kullanmıyorsanız, listedeki herhangi bir giriş büyük olasılıkla yasa dışıdır. Ancak, bunu yaparsanız, işlem hacimlerini izlemenin ve kullanıcıları yöneten yeni veya olağandışı üçüncü taraf uygulamaları aramanın harika bir yoludur.

Daha iyi bir güvenlik için exchange çevrimiçi korumasını bu şekilde geliştirirsiniz.

Şimdi sizden duymak istiyorum:

Bugünkü rapordan hangi bulguyu en ilginç buldunuz? Ya da belki ele aldığım bir şey hakkında bir sorunuz var.

Her iki durumda da, sizden haber almak isterim. Öyleyse devam edin ve aşağıya bir yorum bırakın.

McAfee Anti-Spam sekmesi Microsoft Outlook'tan nasıl kaldırılır.

Microsoft Word 365 belgesinde arka plan ayarlamaya yönelik birkaç seçeneği gösteren bir eğitim.

Microsoft Office uygulamalarıyla çalışırken Bir şeyler ters gitti hatası 1058-13 aldığınız yaygın bir sorunu çözün

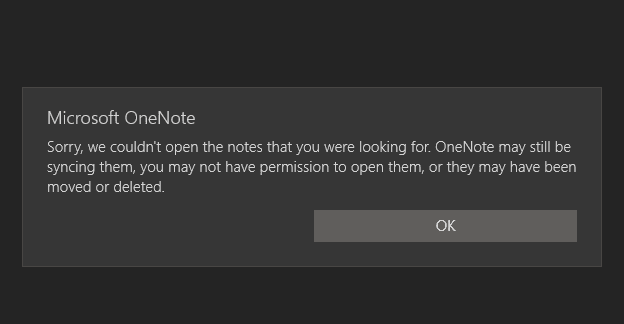

OneNote, aradığınız notları açamadığını söylüyorsa, uygulamanızı onarın. Bu işe yaramazsa, uygulamayı sıfırlayın.

Arşiv posta kutusu, kullanıcıların e-posta mesajlarının ek depolanmasına izin verir. Ancak bazı senaryolarda e-postalar Microsoft 365'te arşive taşınmıyor.

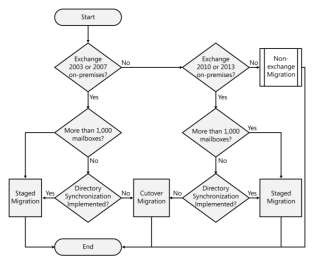

Bu gönderi, Microsoft 365'teki posta kutusu geçişleriyle ilgilidir, bu nedenle bu bölümde yalnızca Exchange Online ve karma yönetim konularına odaklanacağız.

Office 365 posta kutusunda posta kullanıcısı olarak gösterilen paylaşılan posta kutusu nasıl çözülür? Posta kutusu, Exchange çevrimiçi'de MailUser olarak görünüyor ve SharedMailbox değil...

Bu gönderide, Outlook'ta Buluşma için Zaman Bul'un sunduklarına derinlemesine bir dalış yapacağım. O halde lafı fazla uzatmadan başlayalım.

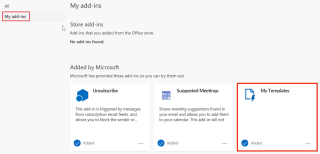

Bu makale, Outlook'ta e-posta şablonlarının nasıl oluşturulacağını ve kullanılacağını açıklar.

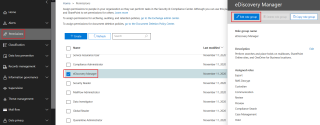

Advanced eDiscovery O365, içeriğinize yanıt veren içeriği korumak, toplamak, gözden geçirmek, analiz etmek ve dışa aktarmak için uçtan uca bir iş akışı sağlar.

![[ÇÖZÜLDÜ] Office 365te Arşive Taşınmayan E-postalar [ÇÖZÜLDÜ] Office 365te Arşive Taşınmayan E-postalar](https://cloudo3.com/resources1/imagesv2/image-7607-0607160204474.png)