McAfee Anti-Spami Outlooktan Kaldırma

McAfee Anti-Spam sekmesi Microsoft Outlook'tan nasıl kaldırılır.

Bulut uygulamalarınız için korumayı iyileştirmek mi istiyorsunuz?

O zaman doğru yerdesin.

Çünkü bugün size bulut uygulamalarımın görünürlüğünü korumak için kullandığım tekniklerin aynısını göstereceğim.

1 Microsoft Bulut Uygulama Güvenliği nedir?

2 Microsoft Bulut Uygulama Güvenliği Nasıl Çalışır?

2.2 Yaptırım ve yaptırımın kaldırılması

3 Microsoft Bulut Uygulama Güvenliği Ne Sağlar?

4.1 Yeni bir keşif raporu nasıl oluşturulur?

5.1 Uygulama Bulma Politikası Oluşturma

6.1 Dosya Politikası Nasıl Oluşturulur?

7.1 Faaliyet Politikaları Oluşturma

8 Kötü Amaçlı Yazılım Algılama

9 Uyarıları Araştırma ve Düzeltme

9.1 Yanlış Pozitiflerin Azaltılması

9.3 OAuth Uygulamalarını Yönetin

9.3.1 Yasaklayın veya onaylayın ve uygulayın:

Bulut Platformları için 10 CASB

11 Gerçek Zamanlı İzleme ve Kontrol

12 Azure Portal – Azure Active Directory

13 Oturum Politikası Oluşturma

14 Microsoft Bulut Uygulaması Güvenlik Lisansı

Microsoft Bulut Uygulama Güvenliği nedir?

Microsoft Bulut Uygulama Güvenliği Nasıl Çalışır?

keşif

Bulut keşfi, hangi bulut uygulamalarının kullanımda olduğunu keşfetmek ve analiz etmek için trafik günlüklerinizi kullanır. Güvenlik duvarlarınızdan ve proxy'lerinizden analiz için günlük dosyalarını manuel olarak yükleyebilir veya otomatik yüklemeyi seçebilirsiniz.

Yaptırım ve yaptırımın kaldırılması

Uygulama Bağlayıcıları

Politika Ayarı

Microsoft Bulut Uygulama Güvenliği Ne Sağlar?

keşif

Bir kuruluşta hangi uygulamaların kullanımda olduğunu keşfetmek, hassas kurumsal verilerin korunmasını sağlamanın yalnızca ilk adımıdır. Kullanım senaryolarını anlamak, en iyi kullanıcıları belirlemek ve her bir uygulamayla ilişkili riski belirlemek, bir kuruluşun genel risk duruşunu anlamak için önemli bileşenlerdir. Microsoft Cloud App Security, anormallikleri hemen tespit edebilmeniz için kullanıcılar, kullanım kalıpları, karşıya yükleme/indirme trafiği ve işlemler hakkında sürekli risk algılama, analiz ve güçlü raporlama sağlar.

Yeni bir keşif raporu nasıl oluşturulur?

Ardından, istediğiniz ayrıntıları girin ve " Oluştur " u seçin.

Not : Rapor oluşturma analizinin işlenmesi 24 saat kadar sürer

Veri Kontrolü

Riskli, uyumlu olmayan veya trend olan yeni uygulamalar keşfedildiğinde size uyarı alma olanağı sağlamak için bulut uygulaması bulma ilkeleri oluşturun. Riskli ve yüksek hacimli uygulamalar için uygulama bulma ilkeleri oluşturmak üzere yerleşik şablonları kullanarak başlayın . Gerekirse konfigürasyon ayarlanabilir.

Politika oluşturulduktan sonra, yüksek hacimli ve yüksek riskli bir uygulama keşfedildiğinde bildirim alırsınız. Bu, ağınızdaki uygulamaları verimli ve sürekli olarak izlemenize olanak tanır.

Uygulama Keşif Politikası Oluşturma

Dosya Politikaları Oluşturun

Bilgilerin kuruluşunuz içinde nasıl kullanıldığına ilişkin görünürlük elde etmek için aşağıdaki dosya ilkelerini oluşturun.

Başlamak için önceden ayarlanmış şablonları kullanın, eşleşen ilkeler sekmesinde dosyaları inceleyin. Ek uygulamalar veya siteler eklemeden önce ilkelerin nasıl çalıştığını anlamak için ilkeleri tek bir SharePoint/OneDrive sitesinde kapsamlandırın.

Dosya Politikası Nasıl Oluşturulur?

Aynı adımları izleyin ve yukarıda belirtilen şablonları kullanın.

Dosya ilkeleri hakkında ek bilgi için bu bağlantıyı izleyin .

Tehdit Koruması

İzinler : Genel Yönetici, Güvenlik Yöneticisi veya Kullanıcı Grubu Yöneticisi

Bir etkinlik ilkesi oluşturmak, bir son kullanıcı veya ayrıcalıklı hesabın kötü niyetli kullanımını veya olası bir güvenliği ihlal edilmiş oturum belirtisini tespit etmenize yardımcı olabilir.

Etkinlik Politikaları Oluşturma

Etkinlik politikaları hakkında daha fazla bilgi edinmek için bu bağlantıyı takip edin .

Kötü Amaçlı Yazılım Algılama

Not : Kötü amaçlı yazılım algılama varsayılan olarak devre dışıdır. Olası virüslü dosyalarda uyarı almak için etkinleştirdiğinizden emin olun.

Uyarıları Araştırma ve Düzeltme

Uyarıyla ilişkili ihlalin niteliğini araştırın ve belirleyin . Bunun ciddi, şüpheli bir ihlal veya kullanıcı için anormal bir davranış olup olmadığını anlamaya çalışın. Uyarının açıklamasına ve neyin tetiklendiğinin yanı sıra benzer etkinliklere bakarak daha fazla araştırma yapın.

Uyarıları reddederseniz, neden önemsiz olduklarını veya yanlış bir pozitif olup olmadığını anlamak önemlidir. Çok fazla gürültü geliyorsa, uyarıyı tetikleyen politikayı gözden geçirip ayarladığınızdan emin olun.

Yanlış Pozitifleri Azaltma

Anormallik algılama ilkeleri, ortamınızdaki kullanıcılar tarafından gerçekleştirilen olağandışı davranışlar olduğunda tetiklenir. Microsoft Cloud App Security, kullanıcılarınızın " normal " davranışını anlamak için makine öğreniminin yanı sıra varlık davranış analitiğini kullandığı bir öğrenme dönemine sahiptir . Yalnızca belirli bir grup için belirli ilkelerin kapsamını belirlemeye ek olarak, bu ilkenin duyarlılığına karar vermek için duyarlılık kaydırıcısını kullanın.

Örnek olarak, imkansız seyahat uyarısındaki yanlış pozitiflerin sayısını azaltmak için hassasiyet kaydırıcısını düşük olarak ayarlayabilirsiniz. Kuruluşunuzda sık sık kurumsal seyahate çıkan kullanıcılarınız varsa, bunları bir kullanıcı grubuna ekleyip politika kapsamında o grubu seçebilirsiniz.

Kurumsal IP Adresinizi ve VPN aralıklarınızı ekleyin, imkansız seyahat ve seyrek ülke ile ilgili daha az uyarı göreceksiniz.

Ayarlar'a ve ardından IP Adresi aralıklarına tıklayın

Aralığı

adlandırın IP adresi aralığını girin

Bir Kategori Seçin

Bu aralıktaki belirli etkinlikleri etiketlemek için bir etiket ekleyin

OAuth Uygulamaları

Bunlar, kuruluşunuzdaki iş kullanıcıları tarafından Microsoft 365, G Suite ve Salesforce gibi diğer bulut uygulamalarında kullanıcı bilgilerine ve verilerine erişmek ve kullanıcı adına oturum açmak için izin isteyen uygulamalardır. Kullanıcılar bu uygulamaları yüklediğinde, uygulamaya izin vermek de dahil olmak üzere bilgi istemindeki ayrıntıları yakından incelemeden genellikle kabul et seçeneğine tıklar.

Bu uygulamalara erişimi yasaklama ve iptal etme olanağına sahip olacaksınız.

Birçok kullanıcı, bir OAuth uygulamasına erişmeye çalışırken Microsoft 365, G-Suite ve Salesforce kurumsal hesaplarına erişim izni verir. Sorun, BT'nin genellikle bu uygulamalara veya ilişkili risk düzeyinin ne olduğuna dair hiçbir görünürlüğü olmamasıdır. Cloud App Security, kullanıcılarınızın yüklediği OAuth uygulamalarını ve oturum açmak için hangi kurumsal hesabı kullandıklarını keşfetme yeteneği sağlar. Hangi OAuth uygulamalarının hangi hesap tarafından kullanıldığını keşfettikten sonra, doğrudan portalda erişime izin verebilir veya erişimi yasaklayabilirsiniz.

OAuth Uygulamalarını Yönetin

OAuth sayfası, kullanıcılarınızın kurumsal Microsoft 365, Salesforce ve G-Suite kimlik bilgilerini kullanarak hangi uygulamalara erişim izni verdiğiyle ilgili bilgileri içerir.

Yasaklayın veya onaylayın ve uygulayın:

Not : Bir uygulamayı yasaklamaya karar verirseniz, kullanıcıya yüklediği ve izin verdiği uygulamanın yasaklandığını bildirebilir ve özel bir bildirim mesajı ekleyebilirsiniz.

Uygulamayı İptal Et

Bu işlevsellik yalnızca G-Suite ve Salesforce bağlantılı uygulamalar için kullanılabilir.

OAuth Politikaları

OAuth politikaları, belirli kriterleri karşılayan bir OAuth uygulaması keşfedildiğinde sizi bilgilendirir.

OAuth uygulama politikaları oluşturmak için yönergeler için bu bağlantıyı izleyin.

Bulut Platformları için CASB

İzinler : Genel Yönetici

Not : Azure AD Global rolü, ayrıcalıklı kullanıcılara otomatik olarak Azure aboneliklerine erişim sağlamaz.

Azure aboneliklerinizi eklemek için izinleri ayrıcalıklı kullanıcılara yükseltin; abonelikleri ekledikten sonra yükseltmeyi devre dışı bıraktığınızdan emin olun.

Bulut güvenliği duruşunuzu iyileştirmek için Azure aboneliklerinizi Cloud App Security'ye ekleyin; Azure Güvenlik Merkezi ile entegrasyon, eksik yapılandırmalar ve güvenlik kontrolleri olduğunda sizi bilgilendirir. Ortamınızdaki anormallikleri belirleyebilecek ve bu önerileri uygulamak ve güvenlik açıklarını çözmek için Azure Güvenlik portalına dönebileceksiniz.

Azure Güvenlik Merkezi ile entegrasyon hakkında daha fazla bilgi edinmek için burayı tıklayın .

Gerçek Zamanlı İzleme ve Kontrol

İzinler : Güvenlik Yöneticisi veya Genel Yönetici

Erişim ve Oturum ilkeleri size aşağıdaki yetenekleri sağlar:

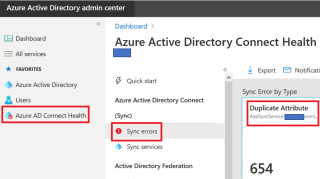

Azure Portal – Azure Active Directory

Oturum Politikası Oluşturma

Başlamak için tüm etkinlikleri izlemek için bir şablon kullanarak bir oturum ilkesi oluşturacağız.

Mevcut farklı kontrolleri test etmek için önceden ayarlanmış şablonları kullanarak ek ilkeler oluşturun.

Microsoft Bulut Uygulaması Güvenlik Lisansı

Microsoft Cloud App Security ticari lisanslarının fiyatı programa, bölgeye ve sözleşme türüne göre değişir. Direct kanalında ERP bağımsız liste fiyatları bulunmaktadır. Lütfen burada fiyatlandırma yapılandırmalarıyla ilgili ayrıntılara bakın . Ayrıca, müşteriler Microsoft Cloud App Security'nin Koşullu Erişim Uygulama Denetimi özelliğini kullanmak isterse, bu özellik için etkinleştirmeyi düşündükleri tüm kullanıcılar için en az bir Azure Active Directory Premium P1 (AAD P1) lisansına sahip olmalıdır.

ABD hükümeti müşterilerine sunulan ve Microsoft Cloud App Security'yi içeren lisans planları, aşağıdaki lisanslama tablolarında açıklanmıştır. Ek ayrıntılar, lisanslama ve fiyatlandırma açıklamalarımızda bulunabilir:

Bunun sonunda, Microsoft 365 Bulut Uygulama Güvenliği'nin bilgi koruması, gerçek zamanlı izleme ve tehdit koruması yetenekleri hakkında bilgi sahibi olmalısınız.

Şimdi sizden duymak istiyorum:

Bugünün gönderisinden ilk önce hangi stratejiyi deneyeceksiniz? Ya da belki de en sevdiğiniz bulut uygulaması güvenlik ipuçlarından birinden bahsetmedim.

Her iki durumda da, hemen aşağıya bir yorum bırakarak bana bildirin.

Daha iyi üretkenlik için Exchange Online deneyiminizi geliştirmek mi istiyorsunuz? Burada bahsedilen ipuçlarına ve püf noktalarına göz atın .

McAfee Anti-Spam sekmesi Microsoft Outlook'tan nasıl kaldırılır.

Microsoft Word 365 belgesinde arka plan ayarlamaya yönelik birkaç seçeneği gösteren bir eğitim.

Microsoft Office uygulamalarıyla çalışırken Bir şeyler ters gitti hatası 1058-13 aldığınız yaygın bir sorunu çözün

OneNote, aradığınız notları açamadığını söylüyorsa, uygulamanızı onarın. Bu işe yaramazsa, uygulamayı sıfırlayın.

Arşiv posta kutusu, kullanıcıların e-posta mesajlarının ek depolanmasına izin verir. Ancak bazı senaryolarda e-postalar Microsoft 365'te arşive taşınmıyor.

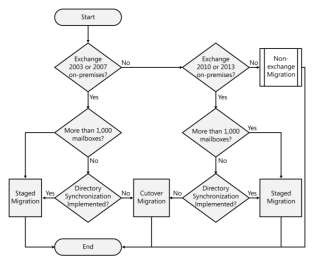

Bu gönderi, Microsoft 365'teki posta kutusu geçişleriyle ilgilidir, bu nedenle bu bölümde yalnızca Exchange Online ve karma yönetim konularına odaklanacağız.

Office 365 posta kutusunda posta kullanıcısı olarak gösterilen paylaşılan posta kutusu nasıl çözülür? Posta kutusu, Exchange çevrimiçi'de MailUser olarak görünüyor ve SharedMailbox değil...

Bu gönderide, Outlook'ta Buluşma için Zaman Bul'un sunduklarına derinlemesine bir dalış yapacağım. O halde lafı fazla uzatmadan başlayalım.

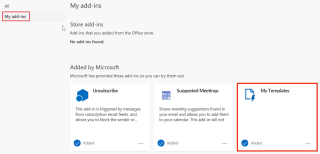

Bu makale, Outlook'ta e-posta şablonlarının nasıl oluşturulacağını ve kullanılacağını açıklar.

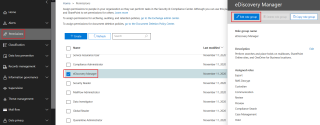

Advanced eDiscovery O365, içeriğinize yanıt veren içeriği korumak, toplamak, gözden geçirmek, analiz etmek ve dışa aktarmak için uçtan uca bir iş akışı sağlar.

![[ÇÖZÜLDÜ] Office 365te Arşive Taşınmayan E-postalar [ÇÖZÜLDÜ] Office 365te Arşive Taşınmayan E-postalar](https://cloudo3.com/resources1/imagesv2/image-7607-0607160204474.png)