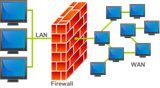

Windows Server 2012 chứa một chương trình tường lửa có tên là "Tường lửa Windows với bảo mật nâng cao". Tường lửa này thường được cấu hình tự động để truy cập vào các chương trình sẽ được cho phép. Tuy nhiên, không phải tất cả các ứng dụng sẽ được cấu hình tự động. Trong trường hợp này, bạn sẽ cần mở một cổng thủ công.

Đầu tiên, chúng tôi sẽ cần xác định xem các kết nối đến / đi sẽ bị chặn hoặc cho phép theo mặc định, trừ khi một quy tắc được thực hiện rõ ràng. Để thực hiện việc này, hãy mở bảng "Tường lửa Windows với bảo mật nâng cao". Chuyển đến phần "Tường lửa Windows với bảo mật nâng cao trên máy tính cục bộ" và nhấp chuột phải vào "Thuộc tính" trong thanh bên.

Đảm bảo tường lửa được bật bằng cách xác nhận rằng "Trạng thái tường lửa" được đặt thành "Bật (được khuyến nghị)" và không thành "Tắt".

Bạn muốn các kết nối trong nước bị chặn theo mặc định để chỉ các quy tắc tường lửa được thêm thủ công mới được chấp nhận. Việc bạn có muốn kết nối ra ngoài hay không phụ thuộc vào việc bạn có người dùng trên máy chủ của mình hay không. Ví dụ: nếu bạn chỉ muốn người dùng của mình sử dụng các trang web, bạn có thể đặt kết nối đi thành "Chặn" sau đó chỉ định các cổng hoặc ứng dụng có thể được sử dụng cho các kết nối đi.

Bước 2: Mở một cổng vào

Để mở cổng gửi đến, hãy chuyển đến "Quy tắc gửi đến" trong "Tường lửa Windows với bảo mật nâng cao trên máy tính cục bộ" và nhấp vào "Quy tắc mới ..." trong thanh bên.

Chọn "Cổng" là loại quy tắc bạn muốn tạo. Điều này sẽ cho phép bạn tạo quy tắc cho các kết nối gửi đến cả cổng TCP và UDP. Bấm tiếp". Nếu bạn cần mở cả hai cổng TCP và UDP, bạn sẽ cần tạo một quy tắc riêng vì một quy tắc duy nhất chỉ có thể áp dụng cho TCP hoặc UDP, không phải cả hai. Tùy thuộc vào cổng bạn muốn mở, chọn "TCP" hoặc "UDP". Nếu bạn không chắc chắn nên chọn cái nào, hãy tham khảo hướng dẫn sử dụng của chương trình bạn đang định cấu hình.

Tiếp theo, chọn "Cổng cục bộ cụ thể" để bạn có thể đặt thủ công những cổng nào cần được mở theo quy tắc. Ví dụ: "80". Bạn cũng có thể mở nhiều cổng với một quy tắc, với danh sách được phân tách bằng dấu phẩy: "80, 443". Chúng tôi cũng có thể đặt một loạt các cổng sẽ được mở: "72-90". Điều này sẽ mở tất cả các cổng trong khoảng từ 72 đến 90. Chúng ta cũng có thể kết hợp điều này: "80, 443, 72-90". Thao tác này sẽ mở các cổng 80, 443 và tất cả các cổng trong khoảng từ 72 đến 90. Nhấp vào "Tiếp theo".

Nếu bạn đã đặt các thuộc tính của tường lửa để tự động cho phép tất cả các kết nối đến, bạn có thể chọn "Chặn kết nối" để chặn các cổng cụ thể đó. Tuy nhiên, nếu bạn đã đặt tất cả các kết nối đến thành "Chặn (mặc định)" (tôi khuyên bạn nên), bạn có thể chọn "Cho phép kết nối" để cho phép kết nối đến. Bấm tiếp".

Bạn có thể xác định khi áp dụng quy tắc. Khi máy tính được nối với một miền, bạn có thể kiểm tra "Miền" để cho phép kết nối. Kiểm tra "Riêng tư" sẽ cho phép mọi người kết nối với một mạng riêng để kết nối với cổng đó.

Tương tự đối với "Công khai", điểm khác biệt duy nhất là mọi người trên mạng công cộng sẽ có thể kết nối với cổng đó.

Sau khi kiểm tra mọi thứ bạn muốn, nhấp vào "Tiếp theo".

Đặt tên cho quy tắc ngay bây giờ. Luôn luôn nên đặt tên rõ ràng để bạn biết nó làm gì. Bạn cũng có thể cung cấp cho nó một mô tả để xây dựng thêm.

Khi bạn hoàn tất, nhấp vào "Kết thúc". Các chương trình bên ngoài bây giờ có thể kết nối với cổng đã được mở.