¿Alguna vez abrió su computadora y encontró todos sus archivos cifrados por ransomware? ¿O recibió un correo electrónico amenazante afirmando que los piratas informáticos filtrarán el historial de su navegador a menos que pague? Si aún no lo ha hecho, puede convertirse en víctima de estos esquemas de extorsión cibernética cada vez más comunes. Estas sacudidas digitales afectan negativamente a personas y organizaciones.

Todo lo que se necesita es hacer clic en un enlace incorrecto o tener una contraseña reutilizada débil que de repente se vea comprometida en una violación de datos. Antes de que entre en pánico, la buena noticia es que algunas precauciones bien pensadas pueden reducir drásticamente el riesgo. Implementar una autenticación más sólida y evitar enlaces o archivos adjuntos sospechosos es de gran ayuda.

Este artículo arroja algo de luz sobre el sombrío mundo de la extorsión cibernética y los pasos concretos que puede comenzar a tomar hoy para protegerse a usted o a su familia de la próxima gran ola de ataques.

¡Empecemos!

Lea también: Cómo los ciberdelincuentes atacan a las empresas sin utilizar malware

¿Qué es la ciberextorsión?

La extorsión cibernética es una práctica maliciosa en la que los ciberdelincuentes aprovechan diversas técnicas para obligar a personas, empresas u organizaciones a satisfacer sus demandas. Esta forma de extorsión digital abarca una variedad de tácticas, incluidos ataques de ransomware que cifran datos valiosos, amenazas de exponer información confidencial, ataques distribuidos de denegación de servicio (DDoS) o esquemas de chantaje.

Los perpetradores explotan vulnerabilidades en los sistemas o manipulan el comportamiento humano para extraer dinero, datos confidenciales u otras concesiones. El motivo detrás de la extorsión cibernética puede variar, pero el objetivo común es extorsionar a las víctimas para obtener ganancias financieras o causar daño a la reputación.

Lea también: Principales violaciones de datos y ataques cibernéticos hasta ahora -2023

Mejores prácticas para prevenir la extorsión cibernética o el chantaje cibernético

A continuación se presentan algunas medidas preventivas fundamentales que pueden ayudar a protegerse contra este tipo de ataques en línea:

#1 Evite hacer clic en enlaces maliciosos

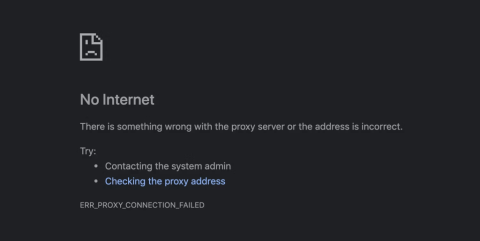

La extorsión cibernética a menudo comienza cuando alguien hace clic en un enlace malicioso. El enlace puede venir en un correo electrónico engañoso diseñado para que parezca un correo auténtico. Podría decir algo como "Su paquete está llegando" o "Restablezca su contraseña ahora". Si hace clic en el enlace, descarga software en secreto.

Los piratas informáticos utilizan ese software para acceder o bloquear su computadora. Luego lo amenazan con pagar dinero para recuperar los datos de su computadora. La mejor manera de evitar esto es no hacer clic en los enlaces de los correos electrónicos a menos que esté 100% seguro de quién los envió. Comprueba que la dirección sea correcta. Pase el cursor sobre el enlace para ver si la dirección a la que va a aparecer parece sospechosa. Y nunca haga clic en enlaces que le indiquen que actúe rápidamente o con plazos. Si tiene cuidado con los enlaces en los que hace clic, puede detener la extorsión cibernética antes de que comience.

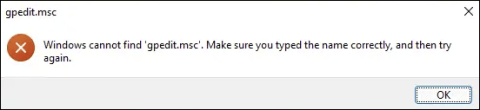

#2 Actualice periódicamente el sistema operativo y las aplicaciones de software

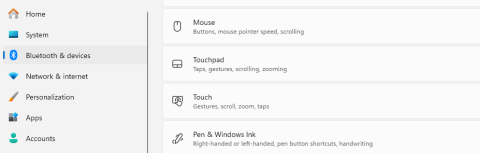

Una de las formas más importantes de prevenir ataques cibernéticos de cualquier tipo es actualizar periódicamente todo su software y aplicaciones. Los desarrolladores lanzan constantemente parches para corregir las vulnerabilidades que los delincuentes aprovechan en sus esquemas. Si no se instalan estas actualizaciones de seguridad con prontitud, los piratas informáticos pueden infiltrarse en redes y dispositivos fácilmente.

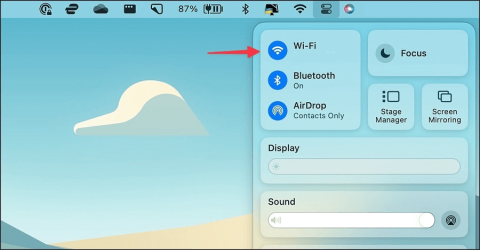

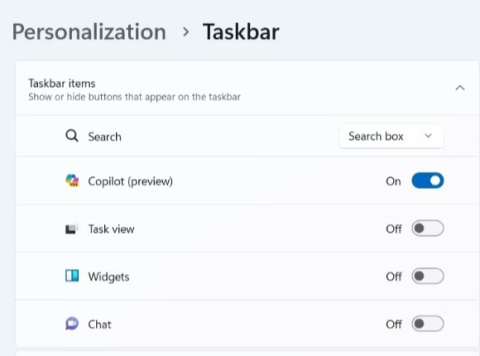

Además, asegúrese de implementar soluciones de seguridad sólidas en toda su tecnología conectada a Internet, ya sean programas antivirus comerciales en computadoras o protecciones integradas en enrutadores y teléfonos. Active las actualizaciones automáticas siempre que sea posible para que ni siquiera tenga que pensar en ello. Recuerde que una seguridad eficaz requiere una defensa en capas que incluya actualizaciones de software, firewalls, VPN, protección contra malware y más.

#3 Utilice contraseñas seguras para mayor seguridad

Las contraseñas débiles y reutilizadas crean vulnerabilidades que los extorsionadores cibernéticos explotan con entusiasmo. Cuando una empresa importante sufre una violación de datos, las listas de contraseñas pirateadas se venden en foros criminales de la web oscura. Luego, los extorsionadores prueban esas combinaciones de nombre de usuario y contraseña en cuentas bancarias, de correo electrónico, de redes sociales y de otras cuentas. Si reutiliza contraseñas entre cuentas, una filtración en un sitio provocará una catástrofe en su vida digital. Protéjase utilizando una contraseña larga única, generada aleatoriamente para cada cuenta. Un administrador de contraseñas lo hace posible.

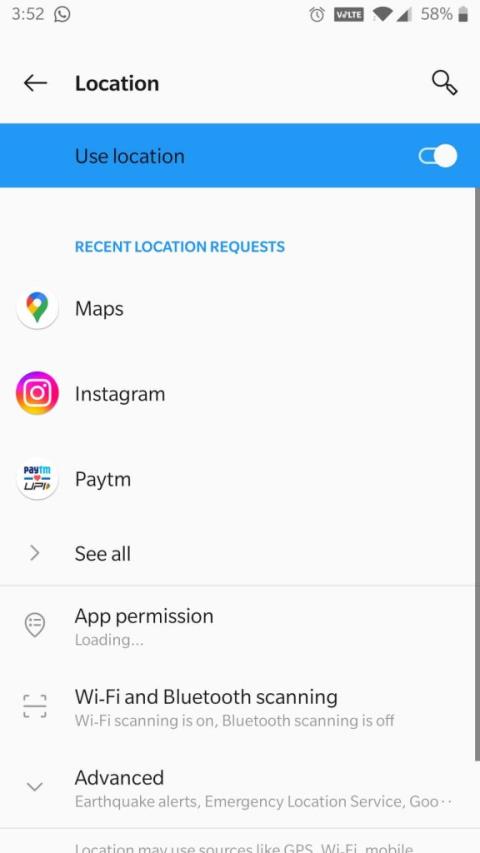

También habilite la autenticación multifactor en todos los lugares posibles, lo que requiere acceder tanto a su contraseña como a otro dispositivo como su teléfono inteligente o su llave de seguridad.

Lea también: Cómo protegerse de los ataques online con estas herramientas de ciberseguridad

#4 Confíe en las copias de seguridad sin conexión

Los extorsionadores cibernéticos a menudo apuntan a datos irremplazables, como fotografías personales, documentos importantes y registros financieros. Al amenazar con una pérdida permanente mediante el cifrado o la eliminación, crean una presión increíble para pagar rescates. Puede reducir en gran medida ese apalancamiento mediante copias de seguridad fuera de línea consistentes.

Asegúrese de realizar copias de seguridad periódicas de los archivos críticos en un disco duro externo o en un almacenamiento en la nube que no esté conectado continuamente a sus dispositivos principales.

#5 Utilice la formación en ciberseguridad

La educación continua es fundamental para identificar y evitar las últimas tácticas y amenazas de extorsión cibernética. Los ciberdelincuentes evolucionan constantemente su tecnología, malware y técnicas de ingeniería social.

La capacitación en concientización sobre seguridad enseña a los empleados e individuos a reconocer intentos de phishing, hábitos de navegación seguros, políticas de contraseñas, protección de datos y protocolos de informes. Invierta tiempo regularmente en capacitación formal o informal para mantener actualizados sus conocimientos.

#6 Mantenga el seguro cibernético

Incluso si sigue excelentes prácticas de ciberseguridad, todavía existe la posibilidad de ser víctima de un intento de extorsión. El seguro cibernético proporciona una capa adicional de protección mediante apoyo financiero para el pago de rescates o costos de recuperación.

Las políticas difieren, pero pueden cubrir gastos relacionados con la investigación, la negociación con extorsionadores, pagos de rescate (aunque no recomendado), pérdida temporal de ingresos, recuperación de datos, honorarios legales, gestión de relaciones públicas y mayores actualizaciones de ciberseguridad después del ataque. Asegúrese de que su póliza tenga una cobertura adecuada contra extorsión y ransomware con un proveedor confiable.

Lea también: Algunas de las principales causas de los delitos cibernéticos que debe conocer

#7 Limitar la información personal compartida en línea

Una faceta clave de muchos complots de extorsión cibernética implica amenazar con divulgar públicamente información personal confidencial obtenida ilegalmente mediante hacks o malware. Cuanto más embarazosa o dañina sea la información, mayor será la influencia que tendrán los extorsionadores para exigir altos pagos de rescate. Si bien eliminar su huella digital es extremadamente difícil, puede tomar medidas para limitar la cantidad de información personal disponible para minimizar la exposición potencial.

Revise cuidadosamente la configuración de privacidad en todos los perfiles de redes sociales y restrinja todo lo identificable solo a contactos conocidos. Evite compartir demasiado historias personales en línea que los delincuentes podrían reconstruir en el futuro.

Proteja su privacidad en línea: descargue e instale T9 Antivirus en su PC con Windows

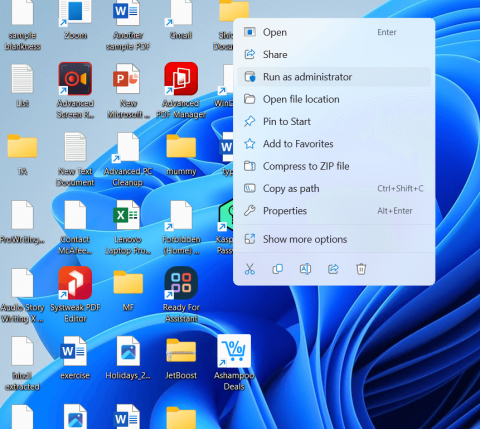

Como parte de limitar su huella digital contra posibles amenazas de extorsión, aproveche herramientas de privacidad sólidas como T9 Antivirus para PC. T9 Antivirus brinda protección todo en uno no solo contra virus y malware, sino también contra ciberdelincuentes que atacan sus datos a través de software espía, seguimiento y otras medidas de vigilancia ilegal. Supervisa activamente la actividad de las aplicaciones instaladas y el tráfico de red para identificar y bloquear posibles intrusiones a la privacidad.

El software también elimina metadatos que revelan información personal y permite una navegación segura y cifrada.

Descargue una prueba gratuita de T9 Antivirus para experimentar una protección integral contra los intentos de extorsión cibernética que a menudo comienzan con la pérdida de control sobre su información personal a través de soluciones de monitoreo avanzadas.

Conclusión

La extorsión cibernética es una amenaza que, lamentablemente, llegó para quedarse, ya que los piratas informáticos encuentran constantemente nuevas formas de violar las redes y los datos. Los esquemas de extorsión como el ransomware y el robo de datos están aumentando constantemente, causando importantes daños financieros y emocionales a víctimas de todos los tamaños.

Manténgase atento a los intentos de phishing y denuncie los actos de extorsión cuando sean objetivo. Con un enfoque de defensa en profundidad y algo de vigilancia, puedes cortar la mayoría de los caminos para los extorsionadores incluso antes de que comiencen a recorrerlos.

Y si sigue los protocolos adecuados, puede limitar las consecuencias y evitar el pago de rescates incluso en caso de un desafortunado ataque exitoso. Manténgase actualizado sobre las tendencias de la extorsión cibernética y no se deje paralizar por los miedos: puede reducir notablemente los riesgos mediante la concientización y las precauciones proactivas. Síganos en las redes sociales: Facebook , Instagram y YouTube .